使用身份联合

建议更改

建议更改

使用身份联合可以加快租户组和用户的设置速度,并允许租户用户使用熟悉的凭据登录到租户帐户。

为租户管理器配置身份联合

如果您希望在 Active Directory , Azure Active Directory ( Azure AD ), OpenLDAP 或 Oracle Directory Server 等其他系统中管理租户组和用户,则可以为租户管理器配置身份联合。

-

您将使用登录到租户管理器 "支持的 Web 浏览器"。

-

您属于具有的用户组 "root访问权限"。

-

您正在使用 Active Directory , Azure AD , OpenLDAP 或 Oracle Directory Server 作为身份提供程序。

如果要使用未列出的 LDAP v3 服务,请联系技术支持。 -

如果您计划使用 OpenLDAP ,则必须配置 OpenLDAP 服务器。请参见 配置 OpenLDAP 服务器的准则。

-

如果您计划使用传输层安全( Transport Layer Security , TLS )与 LDAP 服务器进行通信,则身份提供程序必须使用 TLS 1.2 或 1.3 。请参见 "支持传出 TLS 连接的密码"。

是否可以为租户配置身份联合服务取决于租户帐户的设置方式。您的租户可能会共享为网格管理器配置的身份联合服务。如果在访问"身份联合"页面时看到此消息、则无法为此租户配置单独的联合身份源。

进入配置

在配置"标识联盟"时、您可以提供StorageGRID 连接到LDAP服务所需的值。

-

选择 * 访问管理 * > * 身份联合 * 。

-

选择 * 启用身份联合 * 。

-

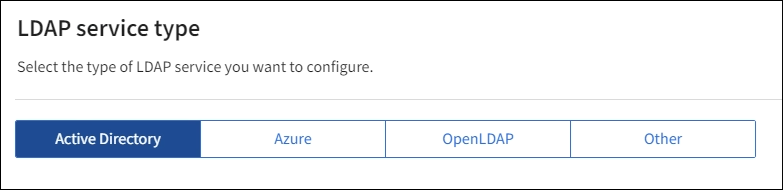

在 LDAP 服务类型部分中,选择要配置的 LDAP 服务类型。

选择 * 其他 * 可为使用 Oracle 目录服务器的 LDAP 服务器配置值。

-

如果选择了 * 其他 * ,请填写 LDAP 属性部分中的字段。否则,请继续执行下一步。

-

* 用户唯一名称 * :包含 LDAP 用户唯一标识符的属性的名称。此属性等效于

sAMAccountName适用于Active Directory和uid对于OpenLDAP。如果要配置Oracle Directory Server、请输入uid。 -

* 用户 UID* :包含 LDAP 用户的永久唯一标识符的属性的名称。此属性等效于

objectGUID适用于Active Directory和entryUUID对于OpenLDAP。如果要配置Oracle Directory Server、请输入nsuniqueid。每个用户在指定属性中的值都必须是一个 32 位十六进制数字,采用 16 字节或字符串格式,其中会忽略连字符。 -

* 组唯一名称 * :包含 LDAP 组唯一标识符的属性的名称。此属性等效于

sAMAccountName适用于Active Directory和cn对于OpenLDAP。如果要配置Oracle Directory Server、请输入cn。 -

* 组 UID* :包含 LDAP 组的永久唯一标识符的属性的名称。此属性等效于

objectGUID适用于Active Directory和entryUUID对于OpenLDAP。如果要配置Oracle Directory Server、请输入nsuniqueid。每个组在指定属性中的值必须是一个 32 位十六进制数字,采用 16 字节或字符串格式,其中会忽略连字符。

-

-

对于所有 LDAP 服务类型,请在配置 LDAP 服务器部分中输入所需的 LDAP 服务器和网络连接信息。

-

* 主机名 * : LDAP 服务器的完全限定域名( FQDN )或 IP 地址。

-

* 端口 * :用于连接到 LDAP 服务器的端口。

STARTTLS 的默认端口为 389 , LDAPS 的默认端口为 636 。但是,只要防火墙配置正确,您就可以使用任何端口。 -

* 用户名 * :要连接到 LDAP 服务器的用户的可分辨名称( DN )的完整路径。

对于 Active Directory ,您还可以指定低级别的登录名称或用户主体名称。

指定的用户必须具有列出组和用户以及访问以下属性的权限:

-

sAMAccountName或uid -

objectGUID,entryUUID`或 `nsuniqueid -

cn -

memberOf或isMemberOf -

Active Directory:

objectSid,primaryGroupID,userAccountControl,和userPrincipalName -

* Azure *:

accountEnabled和userPrincipalName

-

-

* 密码 * :与用户名关联的密码。

-

* 组基本 DN* :要搜索组的 LDAP 子树的可分辨名称( DN )的完整路径。在 Active Directory 示例(如下)中,可分辨名称相对于基础 DN ( DC=storagegrid , DC=example , DC=com )的所有组均可用作联合组。

* 组唯一名称 * 值在其所属的 * 组基本 DN* 中必须是唯一的。 -

* 用户基础 DN* :要搜索用户的 LDAP 子树的可分辨名称( DN )的完整路径。

用户唯一名称 * 值在其所属的 * 用户基础 DN* 中必须是唯一的。 -

绑定用户名格式(可选):如果无法自动确定模式,StorageGRID 应使用默认用户名模式。

建议提供 * 绑定用户名格式 * ,因为如果 StorageGRID 无法绑定到服务帐户,它可以允许用户登录。

输入以下模式之一:

-

UserPrincipalName模式(Active Directory和Azure):

[USERNAME]@example.com -

低级登录名称模式(Active Directory和Azure):

example\[USERNAME] -

可分辨名称模式:

CN=[USERNAME],CN=Users,DC=example,DC=com与写入的内容完全相同,请包含 * 。

-

-

-

在传输层安全( TLS )部分中,选择一个安全设置。

-

* 使用 STARTTLS * :使用 STARTTLS 确保与 LDAP 服务器的通信安全。这是建议的 Active Directory , OpenLDAP 或其他选项,但 Azure 不支持此选项。

-

* 使用 LDAPS* : LDAPS (基于 SSL 的 LDAP )选项使用 TLS 与 LDAP 服务器建立连接。您必须为 Azure 选择此选项。

-

* 请勿使用 TLS* : StorageGRID 系统与 LDAP 服务器之间的网络流量将不会受到保护。Azure 不支持此选项。

如果 Active Directory 服务器强制实施 LDAP 签名,则不支持使用 * 不使用 TLS* 选项。您必须使用 STARTTLS 或 LDAPS 。

-

-

如果选择 STARTTLS 或 LDAPS ,请选择用于保护连接安全的证书。

-

* 使用操作系统 CA 证书 * :使用操作系统上安装的默认网格 CA 证书确保连接安全。

-

* 使用自定义 CA 证书 * :使用自定义安全证书。

如果选择此设置,请将自定义安全证书复制并粘贴到 CA 证书文本框中。

-

测试连接并保存配置

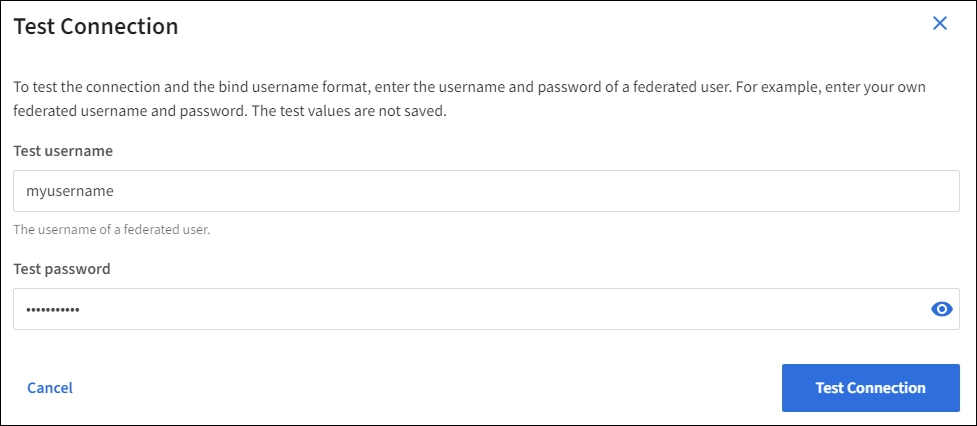

输入所有值后,必须先测试连接,然后才能保存配置。如果您提供了 LDAP 服务器的连接设置和绑定用户名格式,则 StorageGRID 会对其进行验证。

-

选择 * 测试连接 * 。

-

如果未提供绑定用户名格式:

-

如果连接设置有效,则会显示 "`Test connection successful` " 消息。选择 * 保存 * 以保存配置。

-

如果连接设置无效,则会显示 "`test connection could not be established` " 消息。选择 * 关闭 * 。然后,解决所有问题并重新测试连接。

-

-

如果您提供了绑定用户名格式,请输入有效联合用户的用户名和密码。

例如,输入您自己的用户名和密码。请勿在用户名中包含任何特殊字符、例如@或/。

-

如果连接设置有效,则会显示 "`Test connection successful` " 消息。选择 * 保存 * 以保存配置。

-

如果连接设置,绑定用户名格式或测试用户名和密码无效,则会显示一条错误消息。解决所有问题并重新测试连接。

-

强制与身份源同步

StorageGRID 系统会定期同步身份源中的联合组和用户。如果要尽快启用或限制用户权限,可以强制启动同步。

-

转到身份联合页面。

-

选择页面顶部的 * 同步服务器 * 。

同步过程可能需要一些时间,具体取决于您的环境。

如果存在正在同步身份源中的联合组和用户的问题描述 ,则会触发 * 身份联合同步失败 * 警报。

禁用身份联合

您可以临时或永久禁用组和用户的身份联合。禁用身份联合后, StorageGRID 与身份源之间不会进行通信。但是,您配置的任何设置都将保留下来,以便将来可以轻松地重新启用身份联合。

在禁用身份联合之前,您应注意以下事项:

-

联合用户将无法登录。

-

当前已登录的联合用户将保留对 StorageGRID 系统的访问权限,直到其会话到期为止,但在其会话到期后将无法登录。

-

StorageGRID 系统与身份源之间不会进行同步,并且不会为尚未同步的帐户发出警报或警报。

-

如果单点登录(SSO)设置为*Enabled"或*Sandbox Mode*,则*启用身份联合*复选框将被禁用。在禁用身份联合之前,单点登录页面上的 SSO 状态必须为 * 已禁用 * 。请参见 "禁用单点登录"。

-

转到身份联合页面。

-

取消选中*启用身份联合*复选框。

配置 OpenLDAP 服务器的准则

如果要使用 OpenLDAP 服务器进行身份联合,则必须在 OpenLDAP 服务器上配置特定设置。

|

对于非ActiveDirectory或Azure身份源、StorageGRID 不会自动阻止外部禁用的用户进行S3访问。要阻止S3访问、请删除此用户的任何S3密钥或从所有组中删除此用户。 |

memberOf 和 fint 覆盖

应启用成员和精简覆盖。有关详细信息,请参见中有关反向组成员资格维护的说明http://www.openldap.org/doc/admin24/index.html["OpenLDAP 文档:版本 2.4 管理员指南"^]。

索引编制

您必须使用指定的索引关键字配置以下 OpenLDAP 属性:

-

olcDbIndex: objectClass eq -

olcDbIndex: uid eq,pres,sub -

olcDbIndex: cn eq,pres,sub -

olcDbIndex: entryUUID eq

此外,请确保已为用户名帮助中提及的字段编制索引,以获得最佳性能。

请参见中有关反向组成员资格维护的信息http://www.openldap.org/doc/admin24/index.html["OpenLDAP 文档:版本 2.4 管理员指南"^]。