在NetApp Ransomware Resilience中配置保護設置

建議變更

建議變更

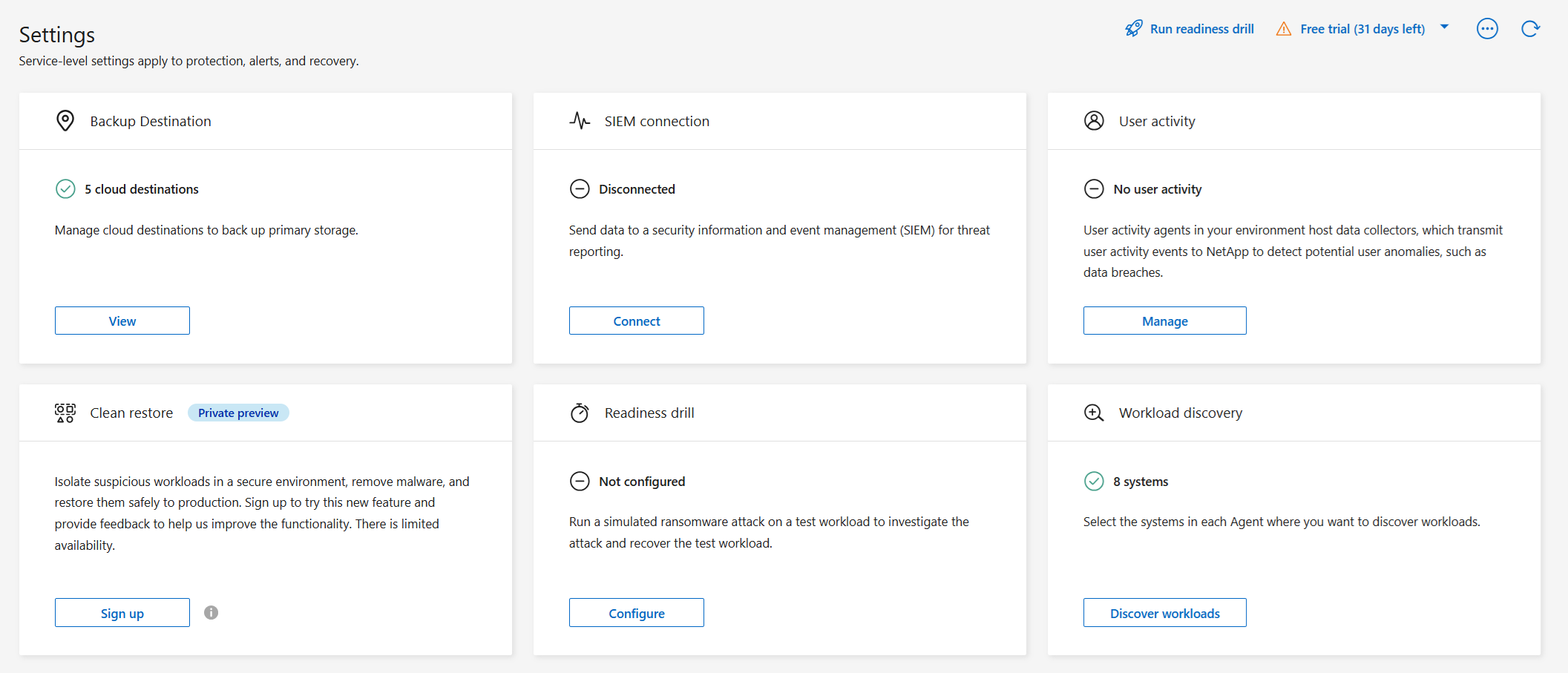

您可以透過存取*設定*選項來設定備份目標、將資料傳送至外部安全性和事件管理 (SIEM) 系統、進行攻擊準備練習、設定工作負載發現或設定可疑使用者活動偵測。

所需的控制台角色 要執行此任務,您需要組織管理員、資料夾或專案管理員或勒索軟體復原管理員角色。"了解NetApp Console的勒索軟體復原角色" 。

*您可以在「設定」頁面做什麼? *在「設定」頁面中,您可以執行以下操作:

-

透過進行準備演習來模擬勒索軟體攻擊,並對模擬勒索軟體警報做出回應。有關詳細信息,請參閱"進行勒索軟體攻擊準備演習" 。

-

配置工作負載發現。

-

配置可疑用戶活動報告。

-

新增備份目的地。

-

連接您的安全性和事件管理系統 (SIEM) 以進行威脅分析和偵測。啟用威脅偵測會自動將資料傳送到您的 SIEM 進行威脅分析。

直接存取設定頁面

您可以從頂部選單附近的“操作”選項輕鬆存取“設定”頁面。

-

從勒索軟體復原能力中,選擇垂直

…右上角的選項。

…右上角的選項。 -

從下拉式選單中選擇*設定*。

模擬勒索軟體攻擊

透過模擬對新建立的範例工作負載的勒索軟體攻擊來進行勒索軟體準備演習。然後,調查模擬攻擊並恢復樣本工作負載。此功能可協助您透過測試警報通知、回應和復原流程來了解在發生實際勒索軟體攻擊時是否已做好準備。您可以多次執行勒索軟體準備演習。

有關詳細信息,請參閱"進行勒索軟體攻擊準備演習"。

配置工作負載發現

您可以設定工作負載發現來自動發現環境中的新工作負載。

-

在「設定」頁面中,找到「工作負載發現」圖塊。

-

在「工作負載發現」圖塊中,選擇「發現工作負載*」。

此頁面顯示先前未選擇的系統的控制台代理、新可用的控制台代理程式和新可用的系統。此頁面不顯示先前選擇的系統。

-

選擇您想要發現工作負載的控制台代理程式。

-

查看系統清單。

-

勾選您想要發現工作負載的系統,或選擇表格頂部的方塊以發現所有已發現工作負載環境中的工作負載。

-

根據需要對其他系統執行此操作。

-

選擇「發現」使勒索軟體復原功能自動發現所選控制台代理程式中的新工作負載。

|

在「設定」中的「工作負載發現」卡片中,選擇操作選單 … 然後下載報告(JSON)以查看系統中支援和不支援的工作負載清單。

|

可疑的用戶活動

在使用者活動卡中,您可以建立和管理偵測可疑使用者活動所需的使用者活動代理程式。

有關更多信息,請參閱"可疑的用戶活動" 。

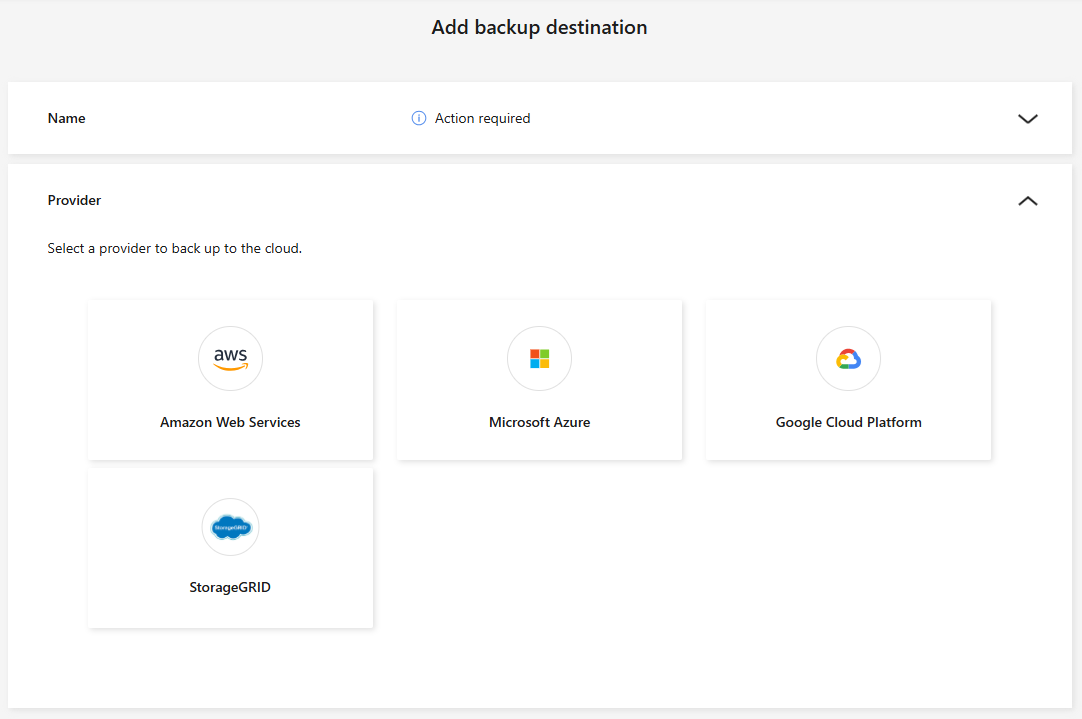

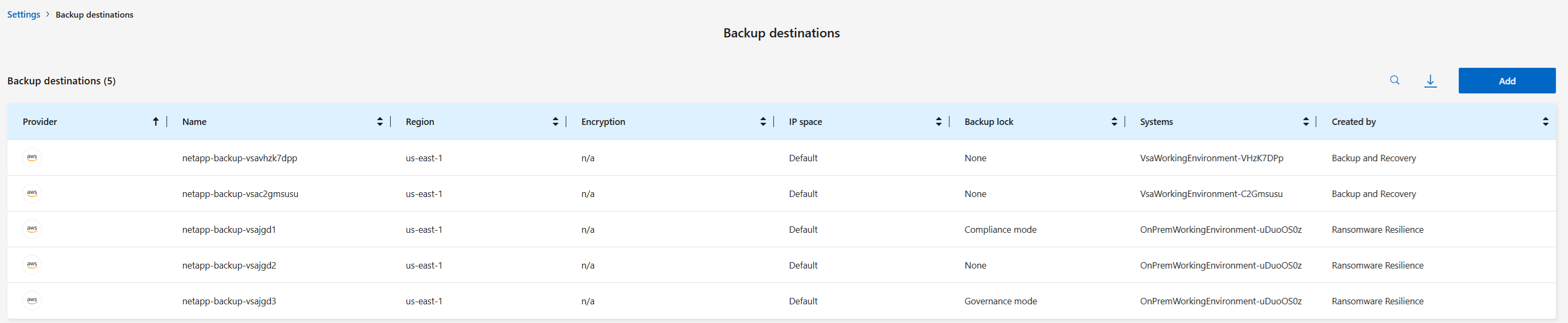

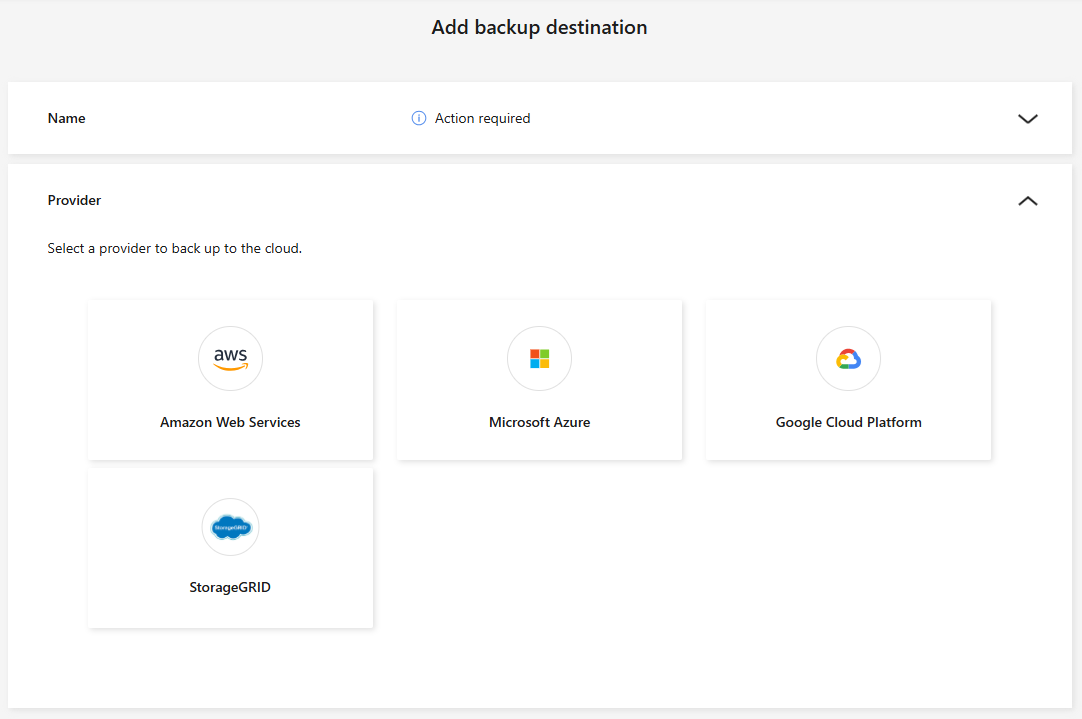

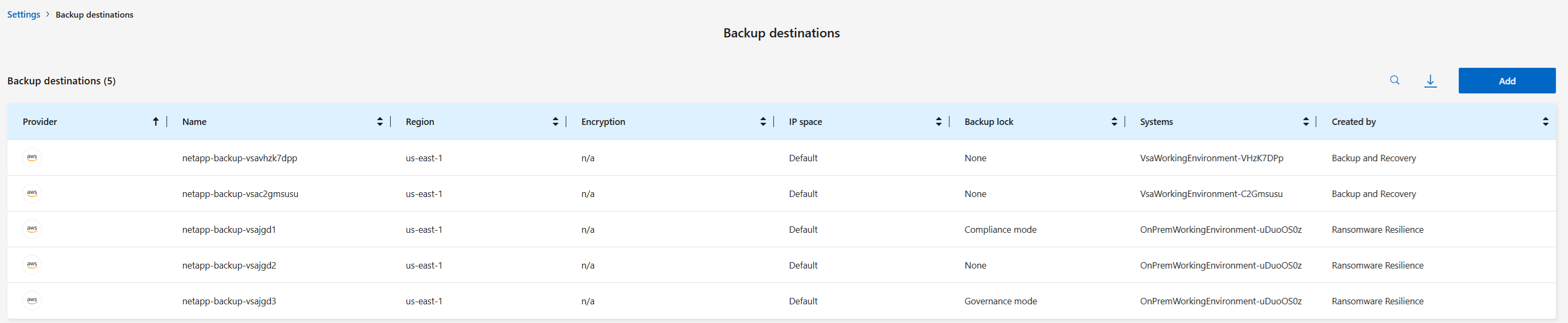

新增備份目標

勒索軟體復原能力可以識別尚未有任何備份的工作負載以及尚未分配任何備份目標的工作負載。

為了保護這些工作負載,您應該新增備份目標。您可以選擇以下備份目標之一:

-

NetAppStorageGRID

-

亞馬遜網路服務(AWS)

-

谷歌雲端平台

-

微軟 Azure

|

Amazon FSx for NetApp ONTAP中的工作負載沒有可用的備份目標。使用 FSx for ONTAP備份服務執行備份作業。 |

您可以根據儀表板中的建議操作或存取功能表上的「設定」選項來新增備份目標。

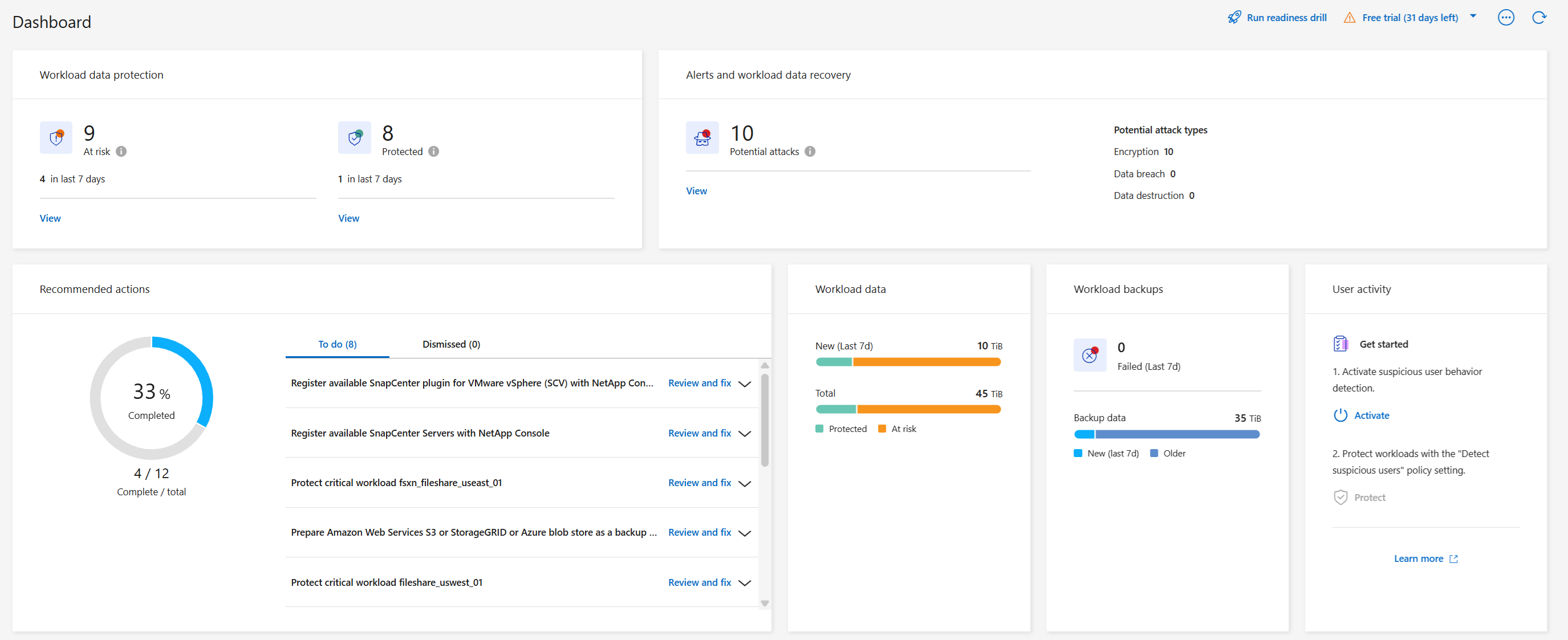

從儀表板的建議操作存取備份目標選項

儀表板提供了許多建議。一個建議可能是配置備份目標。

-

在勒索軟體恢復儀表板中,請查看「建議的動作」窗格。

-

從儀表板中,選擇「準備<備份提供者>作為備份目標」的建議的*審查和修復*。

-

根據備份提供者的指示繼續操作。

新增StorageGRID作為備份目標

若要將NetApp StorageGRID設定為備份目標,請輸入下列資訊。

-

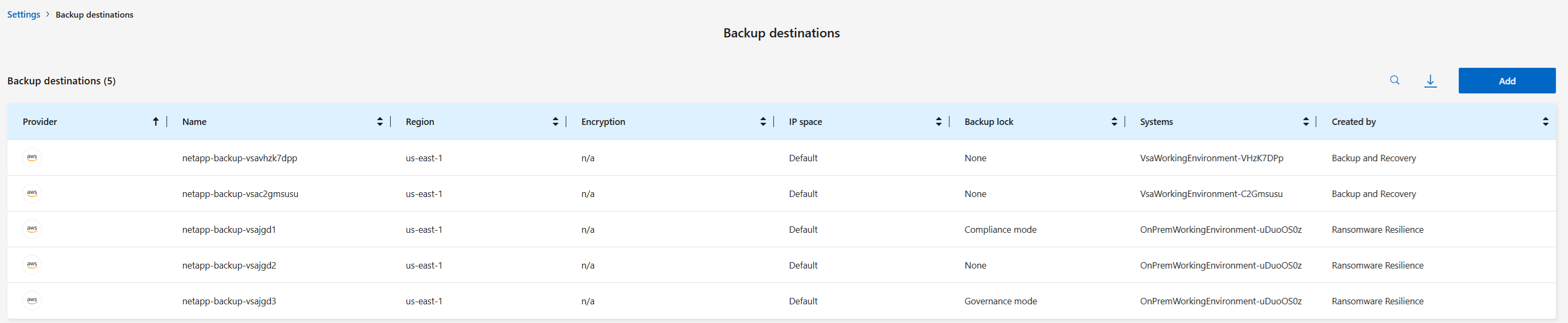

在*設定 > 備份目標*頁面中,選擇*新增*。

-

輸入備份目標的名稱。

-

選擇* StorageGRID*。

-

選擇每個設定旁邊的向下箭頭並輸入或選擇值:

-

提供者設定:

-

建立一個新的儲存桶或自帶儲存桶來儲存備份。

-

StorageGRID網關完全限定網域名稱、連接埠、 StorageGRID存取金鑰和金鑰憑證。

-

-

網路:選擇 IP 空間。

-

IP 空間是您要備份的磁碟區所在的叢集。此 IP 空間的群集間 LIF 必須具有出站網際網路存取權限。

-

-

-

選擇“新增”。

新的備份目標將會加入備份目標清單。

新增 Amazon Web Services 作為備份目標

若要將 AWS 設定為備份目標,請輸入以下資訊。

有關在控制台中管理 AWS 存儲的詳細信息,請參閱 "管理您的 Amazon S3 儲存桶"。

-

在*設定 > 備份目標*頁面中,選擇*新增*。

-

輸入備份目標的名稱。

-

選擇*Amazon Web Services*。

-

選擇每個設定旁邊的向下箭頭並輸入或選擇值:

-

提供者設定:

-

建立一個新的儲存桶,如果控制台中已經存在儲存桶,請選擇一個現有儲存桶,或使用您自己的儲存桶來儲存備份。

-

AWS 帳戶、區域、AWS 憑證的存取金鑰和金鑰

-

-

加密:如果您正在建立新的 S3 儲存桶,請輸入提供者提供給您的加密金鑰資訊。如果您選擇現有儲存桶,加密資訊已經可用。

預設情況下,儲存桶中的資料使用 AWS 管理的金鑰加密。您可以繼續使用 AWS 管理的金鑰,也可以使用您自己的金鑰管理資料的加密。

-

網路:選擇 IP 空間以及是否使用私有端點。

-

IP 空間是您要備份的磁碟區所在的叢集。此 IP 空間的群集間 LIF 必須具有出站網際網路存取權限。

-

或者,選擇是否使用您先前配置的 AWS 私人終端節點 (PrivateLink)。

如果您想使用 AWS PrivateLink,請參閱 "適用於 Amazon S3 的 AWS PrivateLink"。

-

-

備份鎖定:選擇是否希望勒索軟體復原功能保護備份不被修改或刪除。此選項使用NetApp DataLock 技術。每個備份將在保留期內鎖定,或至少 30 天,再加上最多 14 天的緩衝期。

如果您現在配置備份鎖定設置,則在配置備份目標後您將無法變更該設定。 -

治理模式:特定使用者(具有 s3:BypassGovernanceRetention 權限)可以在保留期間內覆寫或刪除受保護的檔案。

-

合規模式:使用者在保留期間內無法覆寫或刪除受保護的備份檔案。

-

-

-

選擇“新增”。

新的備份目標將會加入備份目標清單。

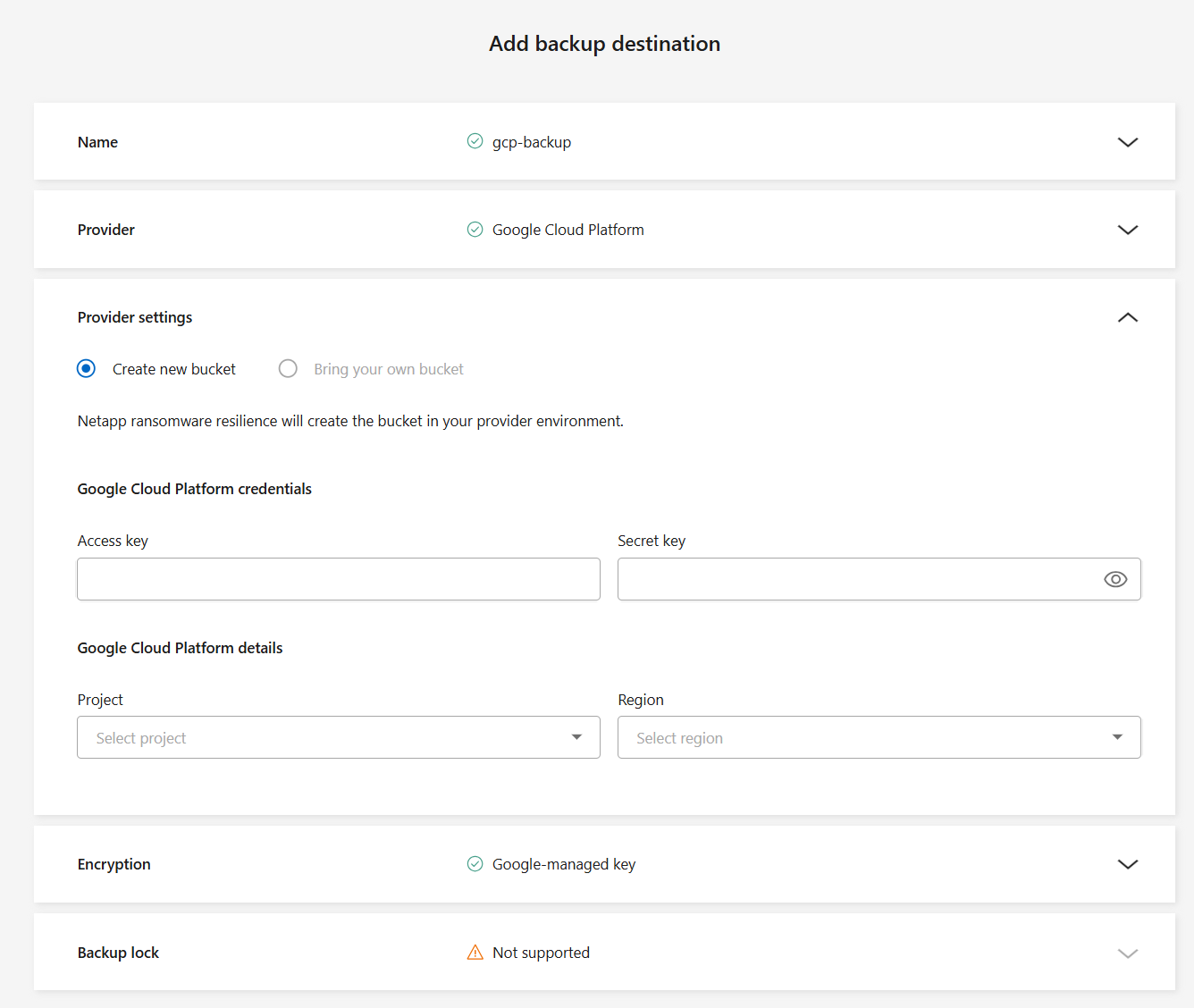

新增 Google Cloud Platform 作為備份目標

若要將 Google Cloud Platform (GCP) 設定為備份目標,請輸入以下資訊。

有關在控制台中管理 GCP 存儲的詳細信息,請參閱 "Google Cloud 中的控制台代理安裝選項"。

-

在*設定 > 備份目標*頁面中,選擇*新增*。

-

輸入備份目標的名稱。

-

選擇*Google Cloud Platform*。

-

選擇每個設定旁邊的向下箭頭並輸入或選擇值:

-

提供者設定:

-

建立一個新的儲存桶。輸入存取密鑰和密鑰。

-

輸入或選擇您的 Google Cloud Platform 專案和區域。

-

-

加密:如果您正在建立新的儲存桶,請輸入提供者提供給您的加密金鑰資訊。如果您選擇現有儲存桶,加密資訊已經可用。

預設情況下,儲存桶中的資料使用 Google 管理的金鑰加密。您可以繼續使用 Google 管理的金鑰。

-

網路:選擇 IP 空間以及是否使用私有端點。

-

IP 空間是您要備份的磁碟區所在的叢集。此 IP 空間的群集間 LIF 必須具有出站網際網路存取權限。

-

或者,選擇是否使用您先前設定的 GCP 專用端點 (PrivateLink)。

-

-

-

選擇“新增”。

新的備份目標將會加入備份目標清單。

新增 Microsoft Azure 作為備份目標

若要將 Azure 設定為備份目標,請輸入以下資訊。

有關在控制台中管理 Azure 憑證和市場訂閱的詳細信息,請參閱 "管理 Azure 憑證和市集訂閱"。

-

在*設定 > 備份目標*頁面中,選擇*新增*。

-

輸入備份目標的名稱。

-

選擇“Azure”。

-

選擇每個設定旁邊的向下箭頭並輸入或選擇值:

-

提供者設定:

-

建立一個新的儲存帳戶,如果控制台中已經存在,請選擇一個現有的儲存帳戶,或使用您自己的儲存帳戶來儲存備份。

-

Azure 憑證的 Azure 訂閱、區域和資源群組

-

-

加密:如果您正在建立新的儲存帳戶,請輸入提供者提供給您的加密金鑰資訊。如果您選擇現有帳戶,加密資訊已經可用。

預設情況下,帳戶中的資料會使用 Microsoft 管理的金鑰加密。您可以繼續使用 Microsoft 管理的金鑰,也可以使用您自己的金鑰管理資料的加密。

-

網路:選擇 IP 空間以及是否使用私有端點。

-

IP 空間是您要備份的磁碟區所在的叢集。此 IP 空間的群集間 LIF 必須具有出站網際網路存取權限。

-

或者,選擇是否使用先前設定的 Azure 專用終端點。

如果您想使用 Azure PrivateLink,請參閱 "Azure PrivateLink"。

-

-

-

選擇“新增”。

新的備份目標將會加入備份目標清單。

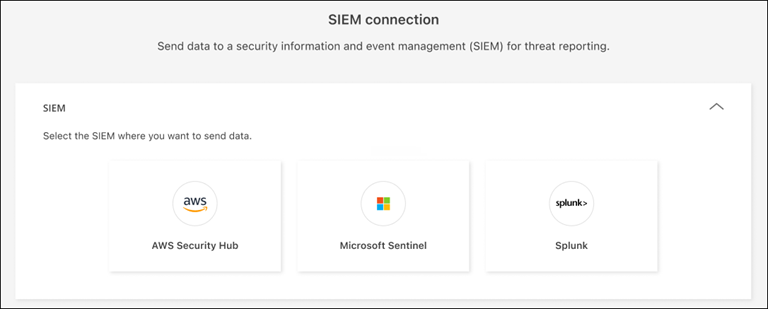

連接到安全性和事件管理系統 (SIEM) 進行威脅分析和偵測

您可以自動將資料傳送到您的安全性和事件管理系統 (SIEM) 進行威脅分析和偵測。您可以選擇 AWS Security Hub、Microsoft Sentinel 或 Splunk Cloud 作為您的 SIEM。

在 Ransomware Resilience 中啟用 SIEM 之前,您需要設定您的 SIEM 系統。

Ransomware Resilience 可以將以下事件資料傳送到您的 SIEM 系統:

-

情境:

-

os:這是一個具有ONTAP值的常數。

-

os_version:系統上執行的ONTAP版本。

-

connector_id:管理系統的控制台代理的 ID。

-

cluster_id: ONTAP為系統報告的叢集 ID。

-

svm_name:發現警報的 SVM 的名稱。

-

volume_name:發現警報的磁碟區的名稱。

-

volume_id: ONTAP為系統報告的磁碟區的 ID。

-

-

事件:

-

incident_id:勒索軟體復原力針對勒索軟體復原力中受到攻擊的捲所產生的事件 ID。

-

alert_id:勒索軟體復原能力為工作負載產生的 ID。

-

嚴重性:以下警報等級之一:「嚴重」、「高」、「中」、「低」。

-

描述:有關檢測到的警報的詳細信息,例如“在工作負載 arp_learning_mode_test_2630 上檢測到潛在的勒索軟體攻擊”

-

設定 AWS Security Hub 進行威脅偵測

在 Ransomware Resilience 中啟用 AWS Security Hub 之前,您需要在 AWS Security Hub 中執行下列進階步驟:

-

在 AWS Security Hub 中設定權限。

-

在 AWS Security Hub 中設定身份驗證存取金鑰和金鑰。 (此處未提供這些步驟。)

-

前往 AWS IAM 控制台。

-

選擇*政策*。

-

使用以下 JSON 格式的程式碼建立策略:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

設定 Microsoft Sentinel 進行威脅偵測

在 Ransomware Resilience 中啟用 Microsoft Sentinel 之前,您需要在 Microsoft Sentinel 中執行下列進階步驟:

-

先決條件

-

啟用 Microsoft Sentinel。

-

在 Microsoft Sentinel 中建立自訂角色。

-

-

登記

-

註冊 Ransomware Resilience 以接收來自 Microsoft Sentinel 的事件。

-

為註冊創建一個秘密。

-

-

權限:為應用程式指派權限。

-

身份驗證:輸入應用程式的身份驗證憑證。

-

前往 Microsoft Sentinel。

-

建立*Log Analytics 工作區*。

-

啟用 Microsoft Sentinel 以使用您剛剛建立的 Log Analytics 工作區。

-

前往 Microsoft Sentinel。

-

選擇*訂閱* > 存取控制 (IAM)。

-

輸入自訂角色名稱。使用名稱 Ransomware Resilience Sentinel Configurator。

-

複製以下 JSON 並將其貼上到 JSON 標籤中。

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

檢查並儲存您的設定。

-

前往 Microsoft Sentinel。

-

選擇 Entra ID > 應用程式 > 應用程式註冊。

-

對於應用程式的*顯示名稱*,輸入「Ransomware Resilience」。

-

在 支援的帳戶類型 欄位中,選擇 僅限此組織目錄中的帳戶。

-

選擇將推送事件的*預設索引*。

-

選擇*審核*。

-

選擇*註冊*來儲存您的設定。

註冊後,Microsoft Entra 管理中心將顯示應用程式概述窗格。

-

前往 Microsoft Sentinel。

-

選擇*憑證和機密* > 客戶端機密 > 新客戶端機密。

-

為您的應用程式機密新增描述。

-

為秘密選擇一個*到期日*或指定自訂有效期限。

客戶端金鑰的有效期限限制為兩年(24 個月)或更短。 Microsoft 建議您設定小於 12 個月的到期值。 -

選擇“新增”來建立您的秘密。

-

記錄身份驗證步驟中使用的秘密。離開此頁面後,該秘密將不再顯示。

-

前往 Microsoft Sentinel。

-

選擇*訂閱* > 存取控制 (IAM)。

-

選擇*新增* > 新增角色分配。

-

對於*特權管理員角色*字段,選擇*勒索軟體彈性哨兵配置器*。

這是您之前創建的自訂角色。 -

選擇“下一步”。

-

在*指派存取權限*欄位中,選擇*使用者、群組或服務主體*。

-

選擇“選擇成員”。然後,選擇*Ransomware Resilience Sentinel Configurator*。

-

選擇“下一步”。

-

在*使用者可以做什麼*欄位中,選擇*允許使用者指派除特權管理員角色擁有者、UAA、RBAC(建議)之外的所有角色*。

-

選擇“下一步”。

-

選擇*審核並分配*來分配權限。

-

前往 Microsoft Sentinel。

-

輸入憑證:

-

輸入租用戶 ID、客戶端應用程式 ID 和客戶端應用程式金鑰。

-

按一下“驗證”。

認證成功後,會出現「已認證」的資訊。

-

-

輸入應用程式的 Log Analytics 工作區詳細資訊。

-

選擇訂閱 ID、資源群組和 Log Analytics 工作區。

-

設定 Splunk Cloud 進行威脅偵測

在 Ransomware Resilience 中啟用 Splunk Cloud 之前,您需要在 Splunk Cloud 中執行下列進階步驟:

-

在 Splunk Cloud 中啟用 HTTP 事件收集器以透過 HTTP 或 HTTPS 從控制台接收事件資料。

-

在 Splunk Cloud 中建立事件收集器令牌。

-

轉到 Splunk Cloud。

-

選擇*設定* > 資料輸入。

-

選擇 HTTP 事件收集器 > 全域設定。

-

在所有令牌切換上,選擇*已啟用*。

-

若要讓事件收集器透過 HTTPS 而不是 HTTP 進行監聽和通信,請選擇「啟用 SSL」。

-

在「HTTP 連接埠號碼」中輸入 HTTP 事件收集器的連接埠。

-

轉到 Splunk Cloud。

-

選擇*設定* > 新增資料。

-

選擇*監控* > HTTP 事件收集器。

-

輸入令牌的名稱並選擇*下一步*。

-

選擇將推播事件的*預設索引*,然後選擇*審核*。

-

確認端點的所有設定正確,然後選擇*提交*。

-

複製令牌並將其貼上到另一個文件中,以準備進行身份驗證步驟。

在勒索軟體防禦中連接 SIEM

啟用 SIEM 會將勒索軟體復原資料傳送到您的 SIEM 伺服器以進行威脅分析和報告。

-

從控制台選單中,選擇*保護*>*勒索軟體恢復*。

-

從勒索軟體恢復選單中,選擇垂直

…右上角的選項。

…右上角的選項。 -

選擇“設定”。

出現「設定」頁面。

-

在「設定」頁面中,選擇 SIEM 連線圖塊中的「連線」。

-

選擇其中一個 SIEM 系統。

-

輸入您在 AWS Security Hub 或 Splunk Cloud 中配置的令牌和驗證詳細資訊。

您輸入的資訊取決於您選擇的 SIEM。 -

選擇*啟用*。

設定頁面顯示「已連線」。