Configurar as definições de proteção no NetApp Ransomware Resilience

Sugerir alterações

Sugerir alterações

Na guia de configurações de NetApp Ransomware Resilience, você pode configurar destinos de backup, realizar um exercício de preparação para ataques, configurar a descoberta de cargas de trabalho ou configurar a detecção de atividades suspeitas do usuário.

Função de console necessária Para executar esta tarefa, você precisa da função de administrador da organização, administrador de pasta ou projeto ou administrador de resiliência contra ransomware. "Saiba mais sobre as funções de resiliência contra ransomware para o NetApp Console" .

O que você pode fazer na página Configurações? Na página Configurações, você pode fazer o seguinte:

-

Simule um ataque de ransomware realizando um exercício de prontidão e respondendo a um alerta simulado de ransomware. Para obter detalhes, consulte "Realizar um exercício de preparação para ataques de ransomware" .

-

Configurar descoberta de carga de trabalho.

-

Configure o relatório de atividades suspeitas do usuário. Para mais informações, consulte "Atividade suspeita do usuário".

-

Adicione um destino de backup.

-

Conecte seu sistema de gerenciamento de eventos e segurança (SIEM) para análise e detecção de ameaças. Habilitar a detecção de ameaças envia automaticamente dados para o seu SIEM para análise de ameaças. Para mais informações, consulte "Conecte NetApp Ransomware Resilience a um SIEM".

Acesse a página Configurações diretamente

Você pode acessar facilmente a página Configurações na opção Ações, próxima ao menu superior.

-

Em Resiliência de Ransomware, selecione a vertical

… opção no canto superior direito.

… opção no canto superior direito. -

No menu suspenso, selecione Configurações.

Simule um ataque de ransomware

Realize um exercício de preparação para ransomware simulando um ataque de ransomware em uma carga de trabalho de amostra recém-criada. Em seguida, investigue o ataque simulado e recupere a carga de trabalho de amostra. Esse recurso ajuda você a saber se está preparado no caso de um ataque real de ransomware, testando processos de notificação de alerta, resposta e recuperação. Você pode executar um exercício de prontidão para ransomware várias vezes.

Para mais detalhes, consulte"Realizar um exercício de preparação para ataques de ransomware" .

Configurar descoberta de carga de trabalho

Você pode configurar a descoberta de carga de trabalho para descobrir automaticamente novas cargas de trabalho em seu ambiente.

-

Na página Configurações, localize o bloco Descoberta de carga de trabalho.

-

No bloco Descoberta de carga de trabalho, selecione Descobrir cargas de trabalho.

Esta página mostra agentes do Console com sistemas que não foram selecionados anteriormente, agentes do Console recentemente disponíveis e sistemas recentemente disponíveis. Esta página não mostra os sistemas que foram selecionados anteriormente.

-

Selecione o agente do Console onde você deseja descobrir cargas de trabalho.

-

Revise a lista de sistemas.

-

Marque os sistemas nos quais você deseja descobrir cargas de trabalho ou selecione a caixa na parte superior da tabela para descobrir cargas de trabalho em todos os ambientes de carga de trabalho descobertos.

-

Faça isso para outros sistemas, conforme necessário.

-

Selecione Descobrir para que o Ransomware Resilience descubra automaticamente novas cargas de trabalho no agente do Console selecionado.

|

No cartão de descoberta de cargas de trabalho em Configurações, selecione o menu de ações. … Em seguida, Baixe o relatório (JSON) para revisar uma lista de cargas de trabalho suportadas e não suportadas em seus sistemas.

|

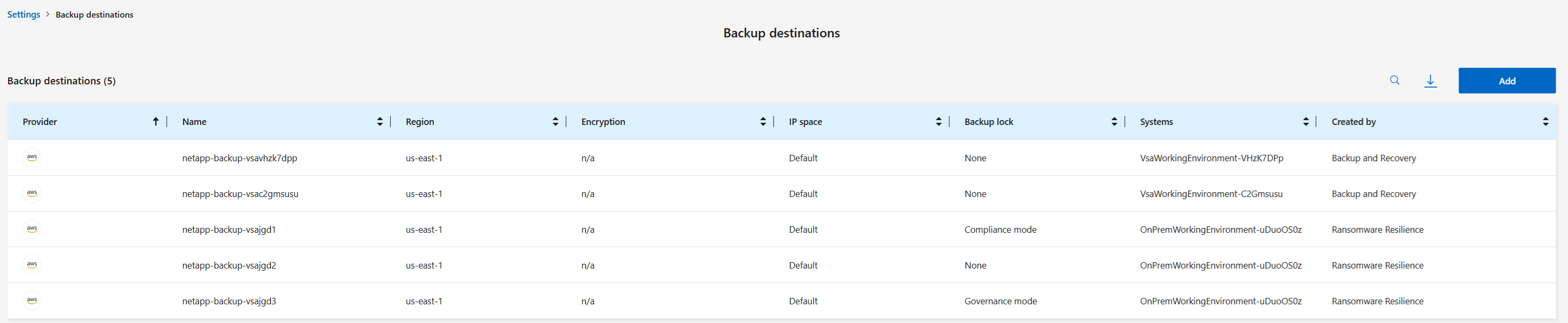

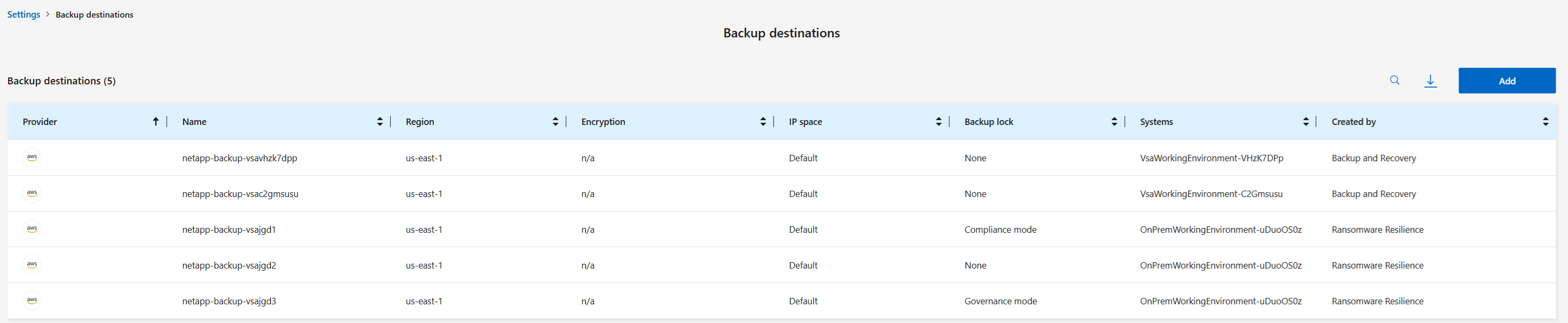

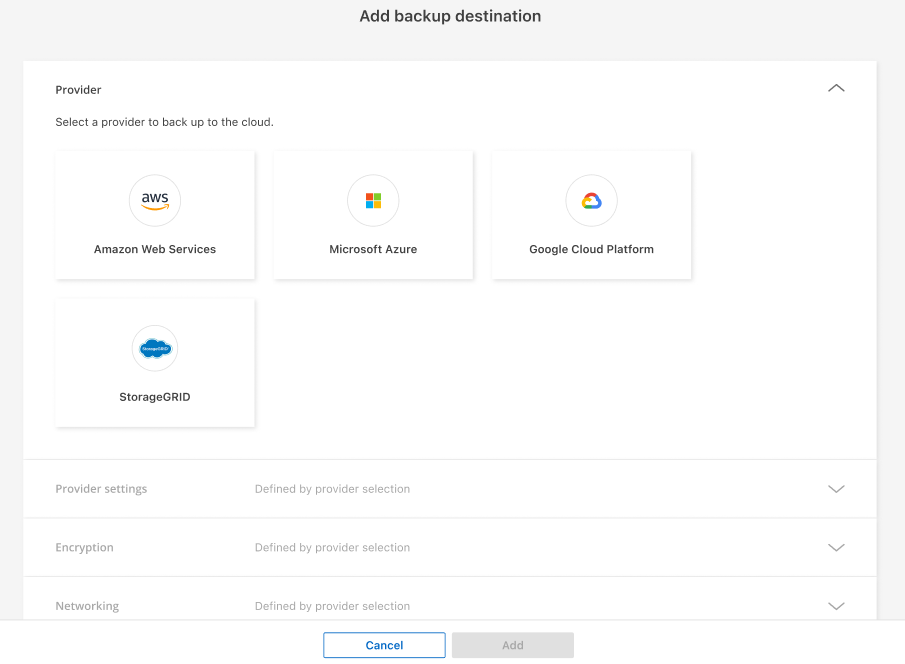

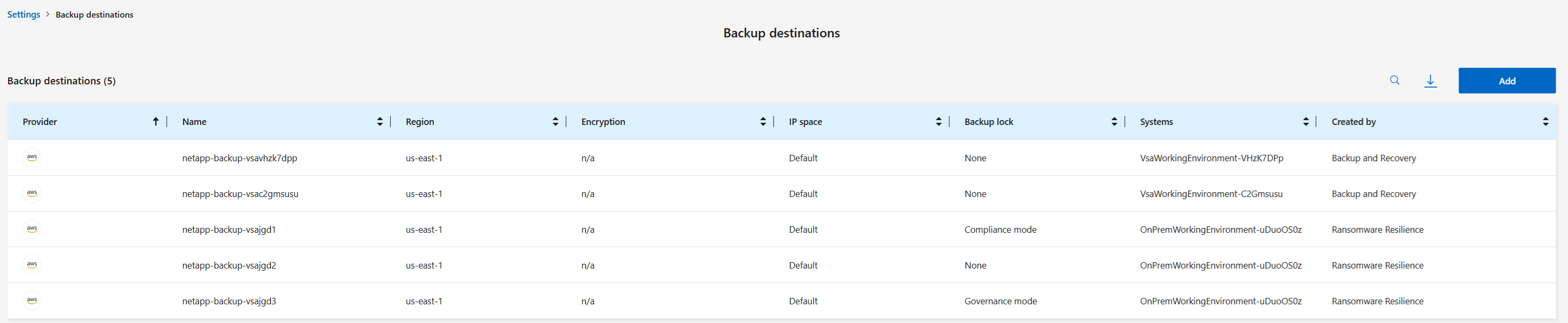

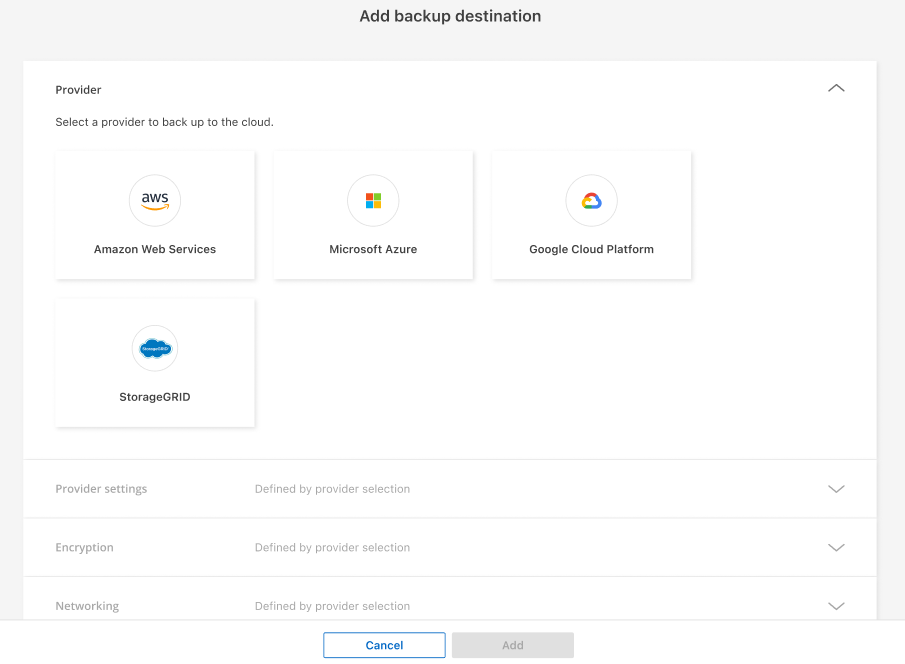

Adicionar um destino de backup

O Ransomware Resilience pode identificar cargas de trabalho que ainda não têm backups e também cargas de trabalho que ainda não têm destinos de backup atribuídos.

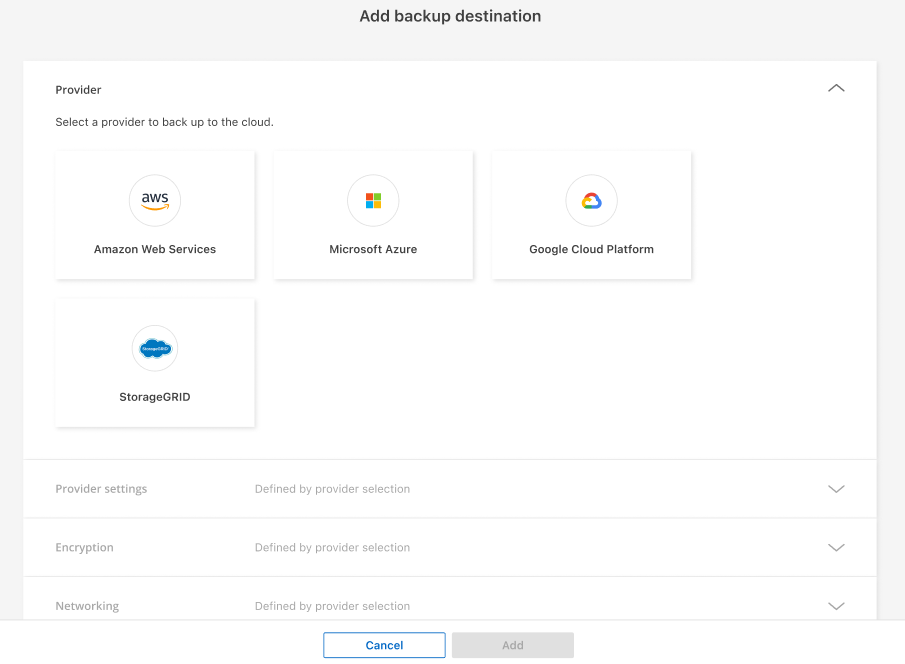

Para proteger essas cargas de trabalho, você deve adicionar um destino de backup. Você pode escolher um dos seguintes destinos de backup:

-

NetApp StorageGRID

-

Serviços Web da Amazon (AWS)

-

Plataforma Google Cloud

-

Microsoft Azure

|

Os destinos de backup não estão disponíveis para cargas de trabalho no Amazon FSx for NetApp ONTAP nem no Azure NetApp Files. Realize operações de backup usando soluções de backup nativas: FSx for ONTAP backup service ou Azure NetApp Files backupss. |

Você pode adicionar um destino de backup com base em uma ação recomendada no Painel ou acessando a opção Configurações no menu.

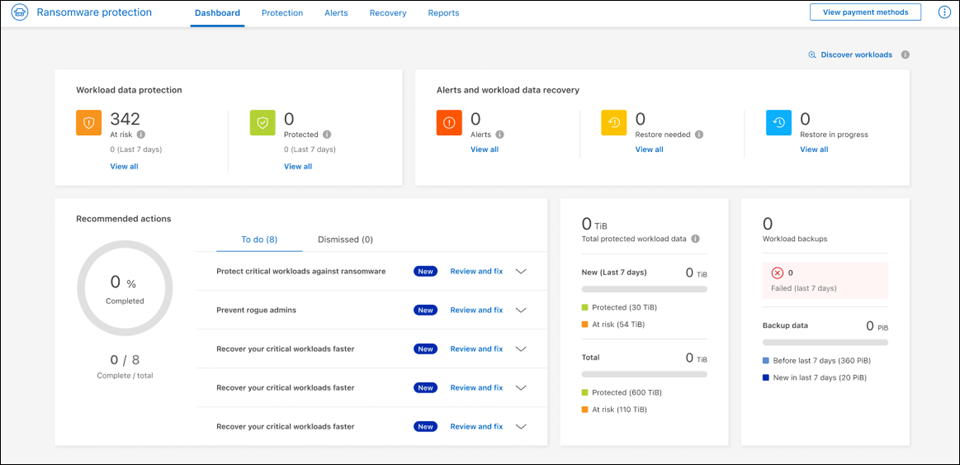

Acesse as opções de destino de backup nas ações recomendadas do painel

O Painel fornece muitas recomendações. Uma recomendação pode ser configurar um destino de backup.

-

No painel Resiliência de Ransomware, revise o painel Ações recomendadas.

-

No Painel, selecione Revisar e corrigir para a recomendação de "Preparar <provedor de backup> como destino de backup".

-

Continue com as instruções dependendo do provedor de backup.

Adicionar StorageGRID como destino de backup

Para configurar o NetApp StorageGRID como um destino de backup, insira as seguintes informações.

-

Na página Configurações > Destinos de backup, selecione Adicionar.

-

Digite um nome para o destino do backup.

-

Selecione * StorageGRID*.

-

Selecione a seta para baixo ao lado de cada configuração e insira ou selecione valores:

-

Configurações do provedor:

-

Crie um novo bucket ou traga seu próprio bucket que armazenará os backups.

-

Nome de domínio totalmente qualificado do nó do gateway StorageGRID , porta, chave de acesso do StorageGRID e credenciais de chave secreta.

-

-

Rede: Escolha o IPspace.

-

O IPspace é o cluster onde residem os volumes que você deseja fazer backup. Os LIFs intercluster para este IPspace devem ter acesso de saída à Internet.

-

-

-

Selecione Adicionar.

O novo destino de backup é adicionado à lista de destinos de backup.

Adicionar Amazon Web Services como destino de backup

Para configurar a AWS como destino de backup, insira as seguintes informações.

Para obter detalhes sobre como gerenciar seu armazenamento do AWS no Console, consulte "Gerencie seus buckets do Amazon S3" .

-

Na página Configurações > Destinos de backup, selecione Adicionar.

-

Digite um nome para o destino do backup.

-

Selecione Amazon Web Services.

-

Selecione a seta para baixo ao lado de cada configuração e insira ou selecione valores:

-

Configurações do provedor:

-

Crie um novo bucket, selecione um bucket existente se já houver um no Console ou traga seu próprio bucket que armazenará os backups.

-

Conta AWS, região, chave de acesso e chave secreta para credenciais AWS

-

-

Criptografia: Se você estiver criando um novo bucket S3, insira as informações da chave de criptografia fornecidas pelo provedor. Se você escolher um bucket existente, as informações de criptografia já estarão disponíveis.

Os dados no bucket são criptografados com chaves gerenciadas pela AWS por padrão. Você pode continuar usando chaves gerenciadas pela AWS ou pode gerenciar a criptografia dos seus dados usando suas próprias chaves.

-

Rede: Escolha o espaço IP e se você usará um ponto de extremidade privado.

-

O IPspace é o cluster onde residem os volumes que você deseja fazer backup. Os LIFs intercluster para este IPspace devem ter acesso de saída à Internet.

-

Opcionalmente, escolha se você usará um endpoint privado da AWS (PrivateLink) que você configurou anteriormente.

Se você quiser usar o AWS PrivateLink, consulte "AWS PrivateLink para Amazon S3" .

-

-

Bloqueio de backup: escolha se deseja que o Ransomware Resilience proteja os backups contra modificações ou exclusão. Esta opção usa a tecnologia NetApp DataLock. Cada backup será bloqueado durante o período de retenção, ou por um mínimo de 30 dias, mais um período de buffer de até 14 dias.

Se você configurar a configuração de bloqueio de backup agora, não poderá alterá-la depois que o destino do backup for configurado. -

Modo de governança: Usuários específicos (com permissão s3:BypassGovernanceRetention) podem substituir ou excluir arquivos protegidos durante o período de retenção.

-

Modo de conformidade: Os usuários não podem substituir ou excluir arquivos de backup protegidos durante o período de retenção.

-

-

-

Selecione Adicionar.

O novo destino de backup é adicionado à lista de destinos de backup.

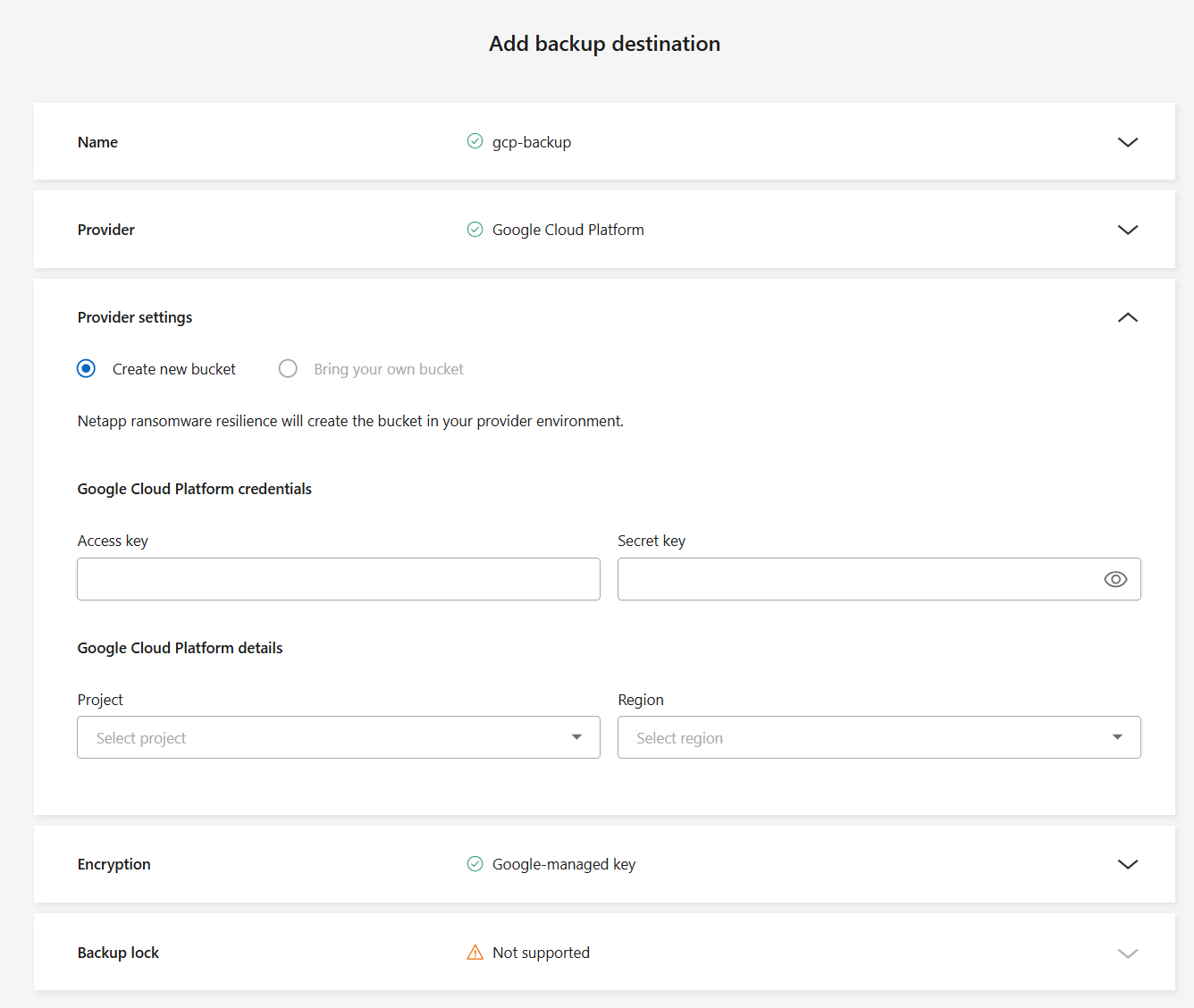

Adicionar o Google Cloud Platform como destino de backup

Para configurar o Google Cloud Platform (GCP) como destino de backup, insira as seguintes informações.

Para obter detalhes sobre como gerenciar seu armazenamento do GCP no Console, consulte "Opções de instalação do agente de console no Google Cloud" .

-

Na página Configurações > Destinos de backup, selecione Adicionar.

-

Digite um nome para o destino do backup.

-

Selecione Google Cloud Platform.

-

Selecione a seta para baixo ao lado de cada configuração e insira ou selecione valores:

-

Configurações do provedor:

-

Crie um novo bucket. Digite a chave de acesso e a chave secreta.

-

Insira ou selecione seu projeto e região do Google Cloud Platform.

-

-

Criptografia: Se você estiver criando um novo bucket, insira as informações da chave de criptografia fornecidas pelo provedor. Se você escolher um bucket existente, as informações de criptografia já estarão disponíveis.

Os dados no bucket são criptografados com chaves gerenciadas pelo Google por padrão. Você pode continuar usando as chaves gerenciadas pelo Google.

-

Rede: Escolha o espaço IP e se você usará um ponto de extremidade privado.

-

O IPspace é o cluster onde residem os volumes que você deseja fazer backup. Os LIFs intercluster para este IPspace devem ter acesso de saída à Internet.

-

Opcionalmente, escolha se você usará um ponto de extremidade privado do GCP (PrivateLink) que você configurou anteriormente.

-

-

-

Selecione Adicionar.

O novo destino de backup é adicionado à lista de destinos de backup.

Adicionar o Microsoft Azure como destino de backup

Para configurar o Azure como um destino de backup, insira as seguintes informações.

Para obter detalhes sobre como gerenciar suas credenciais do Azure e assinaturas do marketplace no Console, consulte "Gerencie suas credenciais do Azure e assinaturas do marketplace" .

-

Na página Configurações > Destinos de backup, selecione Adicionar.

-

Digite um nome para o destino do backup.

-

Selecione Azure.

-

Selecione a seta para baixo ao lado de cada configuração e insira ou selecione valores:

-

Configurações do provedor:

-

Crie uma nova conta de armazenamento, selecione uma existente se já houver uma no Console ou traga sua própria conta de armazenamento que armazenará os backups.

-

Assinatura, região e grupo de recursos do Azure para credenciais do Azure

-

-

Criptografia: Se você estiver criando uma nova conta de armazenamento, insira as informações da chave de criptografia fornecidas pelo provedor. Se você escolheu uma conta existente, as informações de criptografia já estarão disponíveis.

Os dados na conta são criptografados com chaves gerenciadas pela Microsoft por padrão. Você pode continuar usando chaves gerenciadas pela Microsoft ou pode gerenciar a criptografia dos seus dados usando suas próprias chaves.

-

Rede: Escolha o espaço IP e se você usará um ponto de extremidade privado.

-

O IPspace é o cluster onde residem os volumes que você deseja fazer backup. Os LIFs intercluster para este IPspace devem ter acesso de saída à Internet.

-

Opcionalmente, escolha se você usará um ponto de extremidade privado do Azure que você configurou anteriormente.

Se você quiser usar o Azure PrivateLink, consulte "Link Privado do Azure" .

-

-

-

Selecione Adicionar.

O novo destino de backup é adicionado à lista de destinos de backup.