LDAP 관리

변경 제안

변경 제안

LDAP(Lightweight Directory Access Protocol)를 설정하여 SolidFire 스토리지에 대한 안전한 디렉터리 기반 로그인 기능을 사용할 수 있습니다. 클러스터 레벨에서 LDAP를 구성하고 LDAP 사용자 및 그룹에 권한을 부여할 수 있습니다.

LDAP를 관리하려면 기존 Microsoft Active Directory 환경을 사용하여 SolidFire 클러스터에 LDAP 인증을 설정하고 구성을 테스트해야 합니다.

|

IPv4와 IPv6 주소를 모두 사용할 수 있습니다. |

LDAP 활성화에는 다음과 같은 고급 단계가 포함됩니다(자세한 설명 참조).

-

* LDAP 지원을 위한 완전한 사전 구성 단계 *. LDAP 인증을 구성하는 데 필요한 모든 세부 정보가 있는지 확인합니다.

-

* LDAP 인증 활성화 *. Element UI 또는 Element API를 사용합니다.

-

* LDAP 구성 검증 *. 필요에 따라 GetLdapConfiguration API 메서드를 실행하거나 Element UI를 사용하여 LCAP 구성을 확인하여 클러스터가 올바른 값으로 구성되었는지 확인합니다.

-

* LDAP 인증 테스트 * (사용자와 함께

readonly). TestLdapAuthentication API 메서드를 실행하거나 Element UI를 사용하여 LDAP 구성이 올바른지 테스트합니다. 이 초기 테스트에는 사용자의 사용자 이름 ""samAccountName""을readonly사용합니다. 이렇게 하면 클러스터가 LDAP 인증을 위해 올바르게 구성되어 있는지 확인하고 자격 증명과 액세스가 올바른지readonly확인합니다. 이 단계가 실패하면 1단계부터 3단계까지 반복합니다. -

* LDAP 인증 * 을 테스트합니다(추가할 사용자 계정으로). Element 클러스터 관리자로 추가할 사용자 계정으로 setp 4를 반복합니다. `distinguished`이름(DN) 또는 사용자(또는 그룹)를 복사합니다. 이 DN은 6단계에서 사용됩니다.

-

* LDAP 클러스터 관리자 추가 * (LDAP 인증 테스트 단계에서 DN 복사 및 붙여넣기) Element UI 또는 AddLdapClusterAdmin API 메서드를 사용하여 적절한 액세스 수준으로 새 클러스터 관리자 사용자를 생성합니다. 사용자 이름의 경우 5단계에서 복사한 전체 DN을 붙여 넣습니다. 이렇게 하면 DN 형식이 올바르게 지정됩니다.

-

* 클러스터 관리자 액세스 테스트 *. 새로 생성한 LDAP 클러스터 admin 사용자를 사용하여 클러스터에 로그인합니다. LDAP 그룹을 추가한 경우 해당 그룹의 모든 사용자로 로그인할 수 있습니다.

LDAP 지원을 위한 사전 구성 단계를 완료합니다

Element에서 LDAP 지원을 활성화하기 전에 Windows Active Directory Server를 설정하고 다른 사전 구성 작업을 수행해야 합니다.

-

Windows Active Directory Server를 설정합니다.

-

* 선택 사항: * LDAPS 지원 활성화.

-

사용자 및 그룹을 생성합니다.

-

LDAP 디렉토리 검색에 사용할 읽기 전용 서비스 계정("sfreadonly" 등)을 생성합니다.

Element 사용자 인터페이스를 사용하여 LDAP 인증을 설정합니다

기존 LDAP 서버와의 스토리지 시스템 통합을 구성할 수 있습니다. 이를 통해 LDAP 관리자는 사용자에 대한 스토리지 시스템 액세스를 중앙에서 관리할 수 있습니다.

Element 사용자 인터페이스 또는 Element API를 사용하여 LDAP를 구성할 수 있습니다. 이 절차에서는 Element UI를 사용하여 LDAP를 구성하는 방법에 대해 설명합니다.

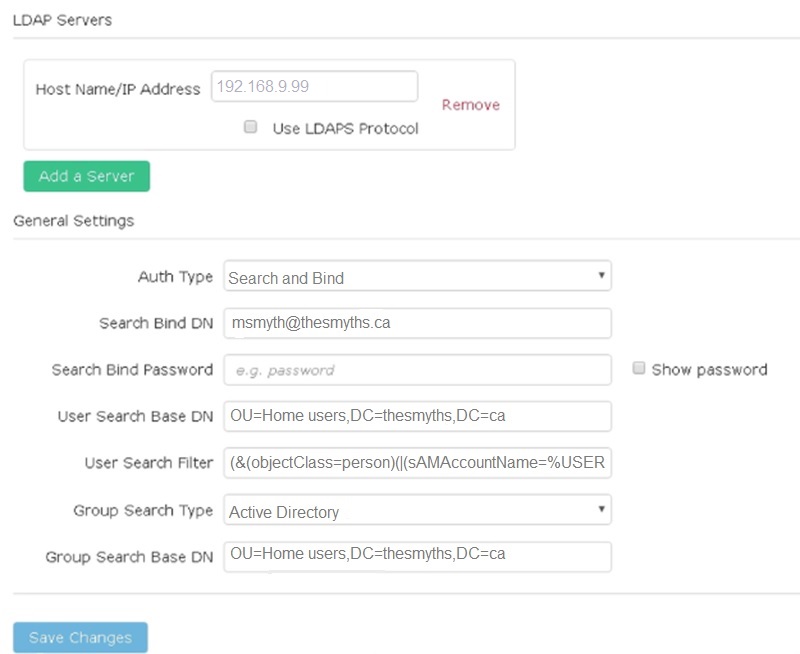

이 예에서는 SolidFire에서 LDAP 인증을 구성하는 방법과 인증 유형으로 를 사용하는 방법을 보여 SearchAndBind 줍니다. 이 예에서는 단일 Windows Server 2012 R2 Active Directory Server를 사용합니다.

-

Cluster * > * LDAP * 를 클릭합니다.

-

예 * 를 클릭하여 LDAP 인증을 활성화합니다.

-

서버 추가 * 를 클릭합니다.

-

호스트 이름/IP 주소 * 를 입력합니다.

옵션 사용자 지정 포트 번호를 입력할 수도 있습니다. 예를 들어, 사용자 지정 포트 번호를 추가하려면 <호스트 이름 또는 IP 주소>:<포트 번호>를 입력합니다

-

* 선택 사항: * LDAPS 프로토콜 사용 * 을 선택합니다.

-

일반 설정 * 에 필요한 정보를 입력합니다.

-

LDAP * 활성화 를 클릭합니다.

-

사용자에 대한 서버 액세스를 테스트하려면 * 사용자 인증 테스트 * 를 클릭합니다.

-

클러스터 관리자를 생성할 때 나중에 사용할 수 있도록 표시되는 고유 이름 및 사용자 그룹 정보를 복사합니다.

-

새 설정을 저장하려면 * 변경 사항 저장 * 을 클릭합니다.

-

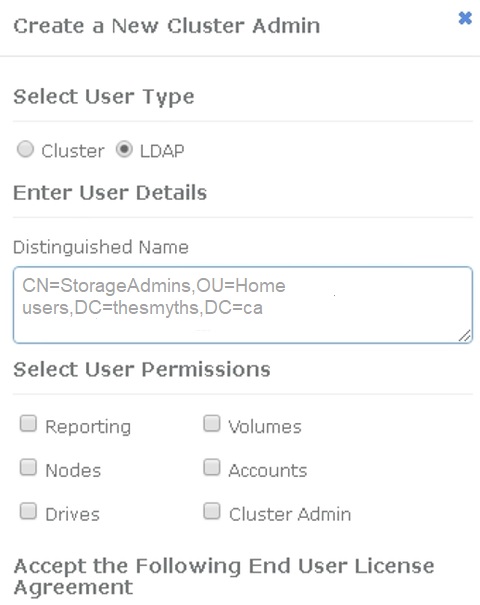

이 그룹에 사용자를 만들어 누구나 로그인할 수 있도록 하려면 다음을 완료합니다.

-

사용자 * > * 보기 * 를 클릭합니다.

-

새 사용자의 경우 사용자 유형으로 * LDAP * 를 클릭하고 복사한 그룹을 고유 이름 필드에 붙여 넣습니다.

-

사용 권한(일반적으로 모든 사용 권한)을 선택합니다.

-

최종 사용자 사용권 계약까지 아래로 스크롤하여 * I accept * 를 클릭합니다.

-

Create Cluster Admin * 을 클릭합니다.

이제 Active Directory 그룹 값을 가진 사용자가 있습니다.

-

이를 테스트하려면 Element UI에서 로그아웃한 후 해당 그룹의 사용자로 다시 로그인합니다.

Element API를 사용하여 LDAP 인증을 설정합니다

기존 LDAP 서버와의 스토리지 시스템 통합을 구성할 수 있습니다. 이를 통해 LDAP 관리자는 사용자에 대한 스토리지 시스템 액세스를 중앙에서 관리할 수 있습니다.

Element 사용자 인터페이스 또는 Element API를 사용하여 LDAP를 구성할 수 있습니다. 이 절차에서는 Element API를 사용하여 LDAP를 구성하는 방법에 대해 설명합니다.

SolidFire 클러스터에서 LDAP 인증을 활용하려면 먼저 API 방법을 사용하여 클러스터에서 LDAP 인증을 설정해야 합니다. EnableLdapAuthentication

-

API 방법을 사용하여 클러스터에서 먼저 LDAP 인증을 활성화합니다

EnableLdapAuthentication. -

필요한 정보를 입력합니다.

{ "method":"EnableLdapAuthentication", "params":{ "authType": "SearchAndBind", "groupSearchBaseDN": "dc=prodtest,dc=solidfire,dc=net", "groupSearchType": "ActiveDirectory", "searchBindDN": "SFReadOnly@prodtest.solidfire.net", "searchBindPassword": "ReadOnlyPW", "userSearchBaseDN": "dc=prodtest,dc=solidfire,dc=net ", "userSearchFilter": "(&(objectClass=person)(sAMAccountName=%USERNAME%))" "serverURIs": [ "ldap://172.27.1.189", [ }, "id":"1" } -

다음 매개 변수의 값을 변경합니다.

사용된 매개 변수 설명 AuthType: SearchAndBind

클러스터에서 인증된 사용자를 먼저 검색하고 찾은 경우 해당 사용자를 바인딩하기 위해 읽기 전용 서비스 계정을 사용하도록 지정합니다.

groupSearchBaseDN:dc=prodtest,dc=solidfire,dc=net

LDAP 트리에서 그룹 검색을 시작할 위치를 지정합니다. 이 예에서는 트리의 루트를 사용했습니다. LDAP 트리가 매우 큰 경우 검색 시간을 줄이기 위해 보다 세분화된 하위 트리로 설정할 수 있습니다.

userSearchBaseDN:dc=prodtest,dc=solidfire,dc=net

LDAP 트리에서 사용자 검색을 시작할 위치를 지정합니다. 이 예에서는 트리의 루트를 사용했습니다. LDAP 트리가 매우 큰 경우 검색 시간을 줄이기 위해 보다 세분화된 하위 트리로 설정할 수 있습니다.

groupSearchType:ActiveDirectory입니다

Windows Active Directory 서버를 LDAP 서버로 사용합니다.

userSearchFilter: “(&(objectClass=person)(sAMAccountName=%USERNAME%))”

userPrincipalName(로그인에 대한 이메일 주소)을 사용하려면 userSearchFilter를 다음과 같이 변경합니다.

“(&(objectClass=person)(userPrincipalName=%USERNAME%))”

또는 userPrincipalName 과 sAMAccountName 을 모두 검색하려면 다음 userSearchFilter 를 사용합니다.

“(&(objectClass=person)(

(sAMAccountName=%username%)(userPrincipalName=%username%))"-----

sAMAccountName을 SolidFire 클러스터에 로그인하기 위한 사용자 이름으로 활용합니다. 이 설정은 LDAP에 sAMAccountName 속성에 로그인할 때 지정된 사용자 이름을 검색하도록 하고 objectClass 속성의 값으로 ""person""이 있는 항목으로 검색을 제한합니다.

searchBindDN

LDAP 디렉토리를 검색하는 데 사용되는 읽기 전용 사용자의 고유 이름입니다. Active Directory의 경우 일반적으로 사용자에게 userPrincipalName(전자 메일 주소 형식)을 사용하는 것이 가장 쉽습니다.

searchBindPassword를 입력합니다

이를 테스트하려면 Element UI에서 로그아웃한 후 해당 그룹의 사용자로 다시 로그인합니다.

LDAP 세부 정보 보기

클러스터 탭의 LDAP 페이지에서 LDAP 정보를 봅니다.

|

이러한 LDAP 구성 설정을 보려면 LDAP를 활성화해야 합니다. |

-

Element UI로 LDAP 세부 정보를 보려면 * Cluster * > * LDAP * 를 클릭합니다.

-

* 호스트 이름/IP 주소 *: LDAP 또는 LDAPS 디렉토리 서버의 주소입니다.

-

* 인증 유형 *: 사용자 인증 방법. 가능한 값:

-

직접 바인딩

-

검색 및 바인딩

-

-

* Search Bind DN *: 사용자에 대한 LDAP 검색을 수행하기 위해 로그인할 수 있는 정규화된 DN(LDAP 디렉토리에 대한 바인딩 레벨 액세스 필요).

-

* 검색 바인딩 암호 *: LDAP 서버에 대한 액세스를 인증하는 데 사용되는 암호입니다.

-

* 사용자 검색 기준 DN *: 사용자 검색을 시작하는 데 사용되는 트리의 기본 DN. 시스템은 지정된 위치에서 하위 트리를 검색합니다.

-

* 사용자 검색 필터 *: 도메인 이름을 사용하여 다음을 입력합니다.

(&(objectClass=person)(|(sAMAccountName=%USERNAME%)(userPrincipalName=%USERNAME%))) -

* 그룹 검색 유형 *: 사용되는 기본 그룹 검색 필터를 제어하는 검색 유형입니다. 가능한 값:

-

Active Directory: 사용자의 모든 LDAP 그룹의 중첩된 구성원

-

그룹 없음: 그룹이 지원되지 않습니다.

-

구성원 DN: 구성원 DN 스타일 그룹(단일 수준).

-

-

* 그룹 검색 기준 DN *: 그룹 검색을 시작하는 데 사용되는 트리의 기본 DN. 시스템은 지정된 위치에서 하위 트리를 검색합니다.

-

* 사용자 인증 테스트 *: LDAP가 구성된 후 이를 사용하여 LDAP 서버에 대한 사용자 이름 및 암호 인증을 테스트합니다. 이미 존재하는 계정을 입력하여 테스트합니다. 고유 이름 및 사용자 그룹 정보가 표시되며, 이 정보는 나중에 클러스터 관리자를 생성할 때 사용할 수 있도록 복사할 수 있습니다.

-

LDAP 구성을 테스트합니다

LDAP를 구성한 후에는 Element UI 또는 Element API 방법을 사용하여 테스트해야 TestLdapAuthentication 합니다.

-

Element UI를 사용하여 LDAP 구성을 테스트하려면 다음을 수행합니다.

-

Cluster * > * LDAP * 를 클릭합니다.

-

LDAP 인증 테스트 * 를 클릭합니다.

-

아래 표의 정보를 사용하여 문제를 해결하십시오.

오류 메시지 설명 xLDAPUserNotFound

-

구성된 하위 트리에서 테스트 중인 사용자를 찾을

userSearchBaseDN수 없습니다. -

가

userSearchFilter잘못 구성되었습니다.

xLDAPBindFailed (Error: Invalid credentials)

-

테스트 중인 사용자 이름은 유효한 LDAP 사용자이지만 입력한 암호가 올바르지 않습니다.

-

테스트 중인 사용자 이름은 유효한 LDAP 사용자이지만 계정은 현재 비활성화되어 있습니다.

xLDAPSearchBindFailed (Error: Can't contact LDAP server)

LDAP 서버 URI가 잘못되었습니다.

xLDAPSearchBindFailed (Error: Invalid credentials)

읽기 전용 사용자 이름 또는 암호가 잘못 구성되었습니다.

xLDAPSearchFailed (Error: No such object)

가

userSearchBaseDNLDAP 트리 내의 올바른 위치가 아닙니다.xLDAPSearchFailed (Error: Referral)

-

가

userSearchBaseDNLDAP 트리 내의 올바른 위치가 아닙니다. -

및

groupSearchBaseDN는userSearchBaseDN중첩된 OU에 있습니다. 이로 인해 권한 문제가 발생할 수 있습니다. 해결 방법은 사용자 및 그룹 기본 DN 항목에 OU를 포함하는 것입니다(예ou=storage, cn=company, cn=com:).

-

-

-

Element API를 사용하여 LDAP 구성을 테스트하려면 다음을 수행합니다.

-

TestLdapAuthentication 메서드를 호출합니다.

{ "method":"TestLdapAuthentication", "params":{ "username":"admin1", "password":"admin1PASS }, "id": 1 } -

결과를 검토합니다. API 호출이 성공한 경우 지정된 사용자의 고유 이름과 사용자가 구성원인 그룹 목록이 결과에 포함됩니다.

{ "id": 1 "result": { "groups": [ "CN=StorageMgmt,OU=PTUsers,DC=prodtest,DC=solidfire,DC=net" ], "userDN": "CN=Admin1 Jones,OU=PTUsers,DC=prodtest,DC=solidfire,DC=net" } }

-

LDAP를 비활성화합니다

Element UI를 사용하여 LDAP 통합을 비활성화할 수 있습니다.

시작하기 전에 모든 구성 설정을 확인해야 합니다. LDAP를 비활성화하면 모든 설정이 지워지기 때문입니다.

-

Cluster * > * LDAP * 를 클릭합니다.

-

아니요 * 를 클릭합니다.

-

LDAP 비활성화 * 를 클릭합니다.