워크로드 보안: 파일 변조 시뮬레이션

변경 제안

변경 제안

이 페이지의 지침에 따라 포함된 파일 변조 시뮬레이션 스크립트를 사용하여 워크로드 보안을 테스트하거나 시연하기 위한 파일 변조를 시뮬레이션할 수 있습니다.

시작하기 전에 주의할 사항

-

파일 변조 시뮬레이션 스크립트는 Linux에서만 작동합니다. 시뮬레이션 스크립트는 사용자가 ONTAP ARP를 워크로드 보안과 통합한 경우 높은 신뢰도의 경고를 생성해야 합니다.

-

워크로드 보안은 ONTAP 버전이 9.15 이상인 경우에만 NFS 4.1에서 생성된 이벤트와 알림을 감지합니다.

-

스크립트는 Workload Security 에이전트 설치 파일과 함께 제공됩니다. Workload Security 에이전트가 설치된 모든 컴퓨터에서 사용할 수 있습니다.

-

Workload Security 에이전트 머신 자체에서 스크립트를 실행할 수 있으므로 다른 Linux 머신을 준비할 필요가 없습니다. 하지만 다른 시스템에서 스크립트를 실행하고 싶다면, 스크립트를 복사해서 해당 시스템에서 실행하면 됩니다.

-

사용자는 자신의 선호도와 시스템 요구 사항에 따라 Python이나 셸 스크립트를 선택할 수 있습니다.

-

Python 스크립트에는 필수 설치가 필요합니다. 파이썬을 사용하고 싶지 않다면 쉘 스크립트를 사용하세요.

가이드라인:

이 스크립트는 암호화할 파일이 상당수(하위 폴더의 파일 포함, 이상적으로는 100개 이상) 있는 폴더가 있는 SVM에서 실행되어야 합니다. 파일이 비어 있지 않은지 확인하세요.

알림을 생성하려면 테스트 데이터를 생성하기 전에 수집기를 일시적으로 일시 중지하세요. 샘플 파일이 생성되면 수집기를 다시 시작하고 암호화 프로세스를 시작합니다.

단계:

시스템 준비:

먼저, 대상 볼륨을 머신에 마운트합니다. NFS 또는 CIFS 내보내기를 마운트할 수 있습니다.

Linux에서 NFS 내보내기를 마운트하려면:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

NFS 버전 4.1을 마운트하지 마세요. Fpolicy에서 지원하지 않습니다.

Linux에서 CIFS를 마운트하려면:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

ONTAP 자율형 랜섬웨어 보호 활성화(선택 사항):

ONTAP 클러스터 버전이 9.11.1 이상인 경우 ONTAP 명령 콘솔에서 다음 명령을 실행하여 ONTAP 랜섬웨어 보호 서비스를 활성화할 수 있습니다.

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] 다음으로, 데이터 수집기를 설정합니다.

-

아직 구성하지 않았다면 Workload Security 에이전트를 구성합니다.

-

아직 SVM 데이터 수집기를 구성하지 않았다면 구성합니다.

-

데이터 수집기를 구성하는 동안 마운트 프로토콜이 선택되었는지 확인하세요.

프로그래밍 방식으로 샘플 파일을 생성합니다.

파일을 생성하기 전에 먼저 중지하거나"데이터 수집기를 일시 중지합니다" 처리 중.

시뮬레이션을 실행하기 전에 먼저 암호화할 파일을 추가해야 합니다. 암호화할 파일을 대상 폴더에 수동으로 복사하거나, 포함된 스크립트 중 하나를 사용하여 프로그래밍 방식으로 파일을 생성할 수 있습니다. 어떤 방법을 사용하든 암호화할 파일이 최소 100개 이상 있는지 확인하세요.

프로그래밍 방식으로 파일을 생성하기로 선택한 경우 Shell이나 Python을 사용할 수 있습니다.

껍데기:

-

에이전트 상자에 로그인하세요.

-

파일러의 SVM에서 에이전트 머신으로 NFS 또는 CIFS 공유를 마운트합니다. 해당 폴더로 이동하세요.

-

에이전트 설치 디렉토리(%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/create_dataset.sh)에서 스크립트를 대상 마운트 위치로 복사합니다.

-

마운트된 디렉토리(예: /root/demo) 내의 스크립트를 사용하여 다음 명령을 실행하여 테스트 데이터 세트 폴더와 파일을 생성합니다.

'./create_dataset.sh' . 이렇게 하면 "test_dataset"이라는 디렉토리 아래의 mount 폴더 안에 다양한 확장자를 가진 비어 있지 않은 파일 100개가 생성됩니다.

파이썬:

Python 스크립트 필수 조건:

-

Python을 설치합니다(아직 설치되지 않았다면).

-

Python 3.5.2 이상을 다운로드하세요. https://www.python.org/ .

-

Python 설치를 확인하려면 다음을 실행하세요.

python --version. -

Python 스크립트는 3.5.2 버전부터 테스트되었습니다.

-

-

아직 pip가 설치되어 있지 않다면 설치하세요:

-

get-pip.py 스크립트를 다운로드하세요. https://bootstrap.pypa.io/ .

-

pip를 사용하여 설치하세요

python get-pip.py. -

pip 설치를 확인하세요

pip --version.

-

-

PyCryptodome 라이브러리:

-

이 스크립트는 PyCryptodome 라이브러리를 사용합니다.

-

PyCryptodome을 설치하세요

pip install pycryptodome. -

PyCryptodome 설치를 실행하여 확인하세요.

pip show pycryptodome.

-

Python 파일 생성 스크립트:

-

에이전트 상자에 로그인하세요.

-

파일러의 SVM에서 에이전트 머신으로 NFS 또는 CIFS 공유를 마운트합니다. 해당 폴더로 이동하세요.

-

에이전트 설치 디렉토리(%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py)에서 스크립트를 대상 마운트 위치로 복사합니다.

-

마운트된 디렉토리(예: /root/demo) 내의 스크립트를 사용하여 다음 명령을 실행하여 테스트 데이터 세트 폴더와 파일을 생성합니다.

'python create_dataset.py' . 이렇게 하면 "test_dataset"이라는 디렉토리 아래의 마운트 폴더 내부에 다양한 확장자를 가진 비어 있지 않은 파일 100개가 생성됩니다.

수집기를 재개합니다

이 단계를 따르기 전에 수집기를 일시 중지한 경우 샘플 파일이 생성되면 수집기를 다시 시작하세요.

프로그래밍 방식으로 샘플 파일을 생성합니다.

파일을 생성하기 전에 먼저 중지하거나"데이터 수집기를 일시 중지합니다" 처리 중.

파일 변조 경고를 생성하려면 워크로드 보안에서 파일 변조 경고를 시뮬레이션하는 포함된 스크립트를 실행하면 됩니다.

껍데기:

-

에이전트 설치 디렉토리(%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh)에서 스크립트를 대상 마운트 위치로 복사합니다.

-

마운트된 디렉토리(예: /root/demo) 내의 스크립트를 사용하여 다음 명령을 실행하여 테스트 데이터 세트를 암호화합니다.

'./simulate_attack.sh' . 이렇게 하면 "test_dataset" 디렉토리에 생성된 샘플 파일이 암호화됩니다.

파이썬:

-

에이전트 설치 디렉토리(%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py)에서 스크립트를 대상 마운트 위치로 복사합니다.

-

Python 스크립트 필수 구성 요소 섹션에 따라 Python 필수 구성 요소가 설치되었음을 참고하세요.

-

마운트된 디렉토리(예: /root/demo) 내의 스크립트를 사용하여 다음 명령을 실행하여 테스트 데이터 세트를 암호화합니다.

'python simulate_attack.py' . 이렇게 하면 "test_dataset" 디렉토리에 생성된 샘플 파일이 암호화됩니다.

워크로드 보안에서 경고 생성

시뮬레이터 스크립트 실행이 완료되면 몇 분 내에 웹 UI에 알림이 표시됩니다.

참고: 다음 조건이 모두 충족되는 경우, 높은 신뢰도 경보가 생성됩니다.

-

9.11.1보다 높은 SVM의 ONTAP 버전을 모니터링했습니다.

-

ONTAP 자율 랜섬웨어 보호 구성됨

-

워크로드 보안 데이터 수집기가 클러스터 모드에 추가되었습니다.

워크로드 보안은 사용자 행동을 기반으로 파일 변조 패턴을 감지하는 반면, ONTAP ARP는 파일 내 암호화 활동을 기반으로 파일 변조 활동을 감지합니다.

조건이 충족되면 Workload Security는 알림을 높은 신뢰도 알림으로 표시합니다.

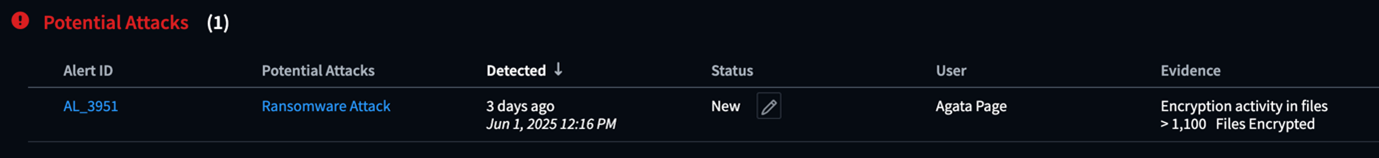

알림 목록 페이지의 높은 신뢰도 알림 예:

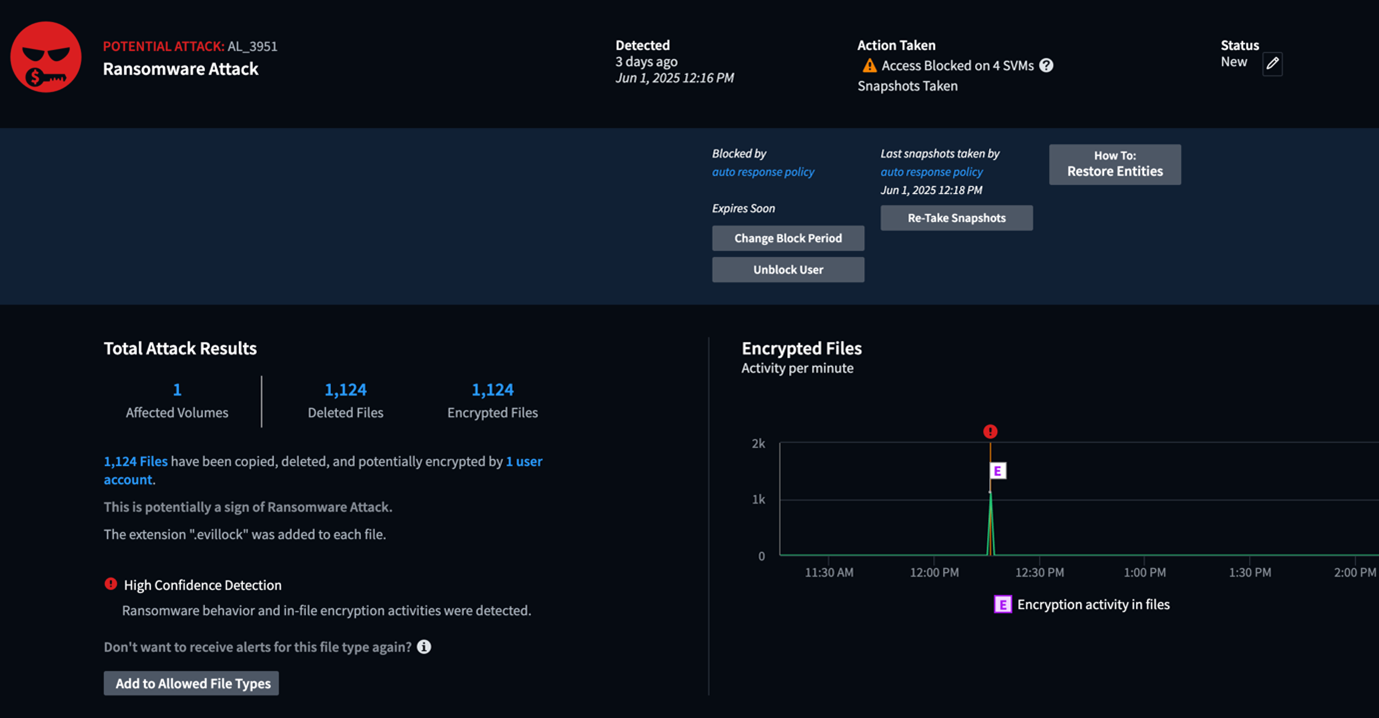

높은 신뢰도 경보 세부 정보의 예:

경고를 여러 번 트리거합니다.

워크로드 보안은 사용자 행동을 학습하여 동일 사용자에 대해 24시간 이내에 파일 변조 공격이 반복될 경우 경고를 생성하지 않습니다.

다른 사용자로 새로운 알림을 생성하려면 동일한 단계(테스트 데이터를 만든 다음 테스트 데이터를 암호화)를 다시 따르세요.