Sicurezza del carico di lavoro: simulazione della manomissione dei file

Suggerisci modifiche

Suggerisci modifiche

È possibile utilizzare le istruzioni presenti in questa pagina per simulare la manomissione dei file a scopo di test o dimostrazione della sicurezza del carico di lavoro utilizzando lo script di simulazione della manomissione dei file incluso.

Cose da notare prima di iniziare

-

Lo script di simulazione della manomissione dei file funziona solo su Linux. Lo script di simulazione dovrebbe anche generare avvisi di elevata affidabilità nel caso in cui l'utente abbia integrato ONTAP ARP con Workload Security.

-

Workload Security rileverà gli eventi e gli avvisi generati con NFS 4.1 solo se la versione ONTAP è 9.15 o successiva.

-

Lo script è fornito con i file di installazione dell'agente Workload Security. È disponibile su qualsiasi macchina su cui sia installato un agente Workload Security.

-

È possibile eseguire lo script direttamente sulla macchina dell'agente Workload Security; non è necessario preparare un'altra macchina Linux. Tuttavia, se preferisci eseguire lo script su un altro sistema, ti basterà copiarlo ed eseguirlo lì.

-

Gli utenti possono scegliere tra Python o script shell in base alle proprie preferenze e ai requisiti di sistema.

-

Lo script Python richiede installazioni preliminari. Se non vuoi usare Python, usa lo script shell.

Linee guida:

Questo script dovrebbe essere eseguito su una SVM contenente una cartella con un numero considerevole di file da crittografare, idealmente 100 o più, inclusi i file nelle sottocartelle. Assicurarsi che i file non siano vuoti.

Per generare l'avviso, mettere temporaneamente in pausa il raccoglitore prima di creare i dati di prova. Una volta generati i file di esempio, riavviare il raccoglitore e avviare il processo di crittografia.

Passaggi:

Preparare il sistema:

Per prima cosa, montare il volume di destinazione sulla macchina. È possibile montare un'esportazione NFS o CIFS.

Per montare l'esportazione NFS in Linux:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

Non montare NFS versione 4.1; non è supportato da Fpolicy.

Per montare CIFS in Linux:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

Abilita ONTAP Autonomous Ransomware Protection (facoltativo):

Se la versione del cluster ONTAP è 9.11.1 o successiva, è possibile abilitare il servizio ONTAP Ransomware Protection eseguendo il seguente comando sulla console di comando ONTAP .

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] Successivamente, configura un Data Collector:

-

Configurare l'agente Workload Security se non è già stato fatto.

-

Se non è già stato fatto, configurare un raccoglitore dati SVM.

-

Assicurarsi che il protocollo di montaggio sia selezionato durante la configurazione del raccoglitore dati.

Generare i file di esempio a livello di programmazione:

Prima di creare i file, è necessario prima arrestare o"mettere in pausa il raccoglitore dati" elaborazione.

Prima di eseguire la simulazione, è necessario aggiungere i file da crittografare. È possibile copiare manualmente i file da crittografare nella cartella di destinazione oppure utilizzare uno degli script inclusi per creare i file in modo programmatico. Qualunque sia il metodo utilizzato, assicurati che siano presenti almeno 100 file da crittografare.

Se si sceglie di creare i file a livello di programmazione, è possibile utilizzare Shell o Python:

Conchiglia:

-

Accedi alla casella Agente.

-

Montare una condivisione NFS o CIFS dall'SVM del filer alla macchina dell'agente. Vai a quella cartella.

-

Copiare lo script dalla directory di installazione dell'agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/create_dataset.sh) nella posizione di montaggio di destinazione.

-

Eseguire il seguente comando utilizzando gli script all'interno della directory montata (ad esempio /root/demo) per creare la cartella e i file del set di dati di prova:

'./create_dataset.sh' . Verranno creati 100 file non vuoti con varie estensioni all'interno della cartella di montaggio, in una directory denominata "test_dataset".

Pitone:

Prerequisito per lo script Python:

-

Installa Python (se non è già installato).

-

Scarica Python 3.5.2 o versione successiva da https://www.python.org/ .

-

Per verificare l'installazione di Python, eseguire

python --version. -

Lo script Python è stato testato a partire dalla versione 3.5.2.

-

-

Installare pip se non è già installato:

-

Scarica lo script get-pip.py da https://bootstrap.pypa.io/ .

-

Installa pip usando

python get-pip.py. -

Verificare l'installazione del pip con

pip --version.

-

-

Libreria PyCryptodome:

-

Lo script utilizza la libreria PyCryptodome.

-

Installa PyCryptodome con

pip install pycryptodome. -

Confermare l'installazione di PyCryptodome eseguendo

pip show pycryptodome.

-

Script di creazione file Python:

-

Accedi alla casella Agente.

-

Montare una condivisione NFS o CIFS dall'SVM del filer alla macchina dell'agente. Vai a quella cartella.

-

Copiare lo script dalla directory di installazione dell'agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py) nella posizione di montaggio di destinazione.

-

Eseguire il seguente comando utilizzando gli script all'interno della directory montata (ad esempio /root/demo) per creare la cartella e i file del set di dati di prova:

'python create_dataset.py' . Questo creerà 100 file non vuoti con varie estensioni all'interno della cartella di montaggio sotto una directory chiamata "test_dataset"

Riprendi il collezionista

Se hai messo in pausa il raccoglitore prima di seguire questi passaggi, assicurati di riavviarlo una volta creati i file di esempio.

Generare i file di esempio a livello di programmazione:

Prima di creare i file, è necessario prima arrestare o"mettere in pausa il raccoglitore dati" elaborazione.

Per generare un avviso di manomissione di file, è possibile eseguire lo script incluso che simulerà un avviso di manomissione di file in Workload Security.

Conchiglia:

-

Copiare lo script dalla directory di installazione dell'agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh) nella posizione di montaggio di destinazione.

-

Eseguire il seguente comando utilizzando gli script all'interno della directory montata (ad esempio /root/demo) per crittografare il set di dati di prova:

'./simulate_attack.sh' . In questo modo verranno crittografati i file di esempio creati nella directory "test_dataset".

Pitone:

-

Copiare lo script dalla directory di installazione dell'agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py) nella posizione di montaggio di destinazione.

-

Si prega di notare che i prerequisiti Python sono installati come da sezione Prerequisiti dello script Python

-

Eseguire il seguente comando utilizzando gli script all'interno della directory montata (ad esempio /root/demo) per crittografare il set di dati di prova:

'python simulate_attack.py' . In questo modo verranno crittografati i file di esempio creati nella directory "test_dataset".

Genera un avviso in Workload Security

Una volta terminata l'esecuzione dello script del simulatore, entro pochi minuti verrà visualizzato un avviso sull'interfaccia utente Web.

Nota: nel caso in cui siano soddisfatte tutte le seguenti condizioni, verrà generato un avviso di elevata affidabilità.

-

Versione ONTAP di SVM monitorata superiore a 9.11.1

-

Protezione autonoma dal ransomware ONTAP configurata

-

Il raccoglitore di dati di sicurezza del carico di lavoro è stato aggiunto in modalità Cluster.

Workload Security rileva i modelli di manomissione dei file in base al comportamento dell'utente, mentre ONTAP ARP rileva le attività di manomissione dei file in base alle attività di crittografia nei file.

Se le condizioni sono soddisfatte, Workload Security contrassegna gli avvisi come avviso di elevata affidabilità.

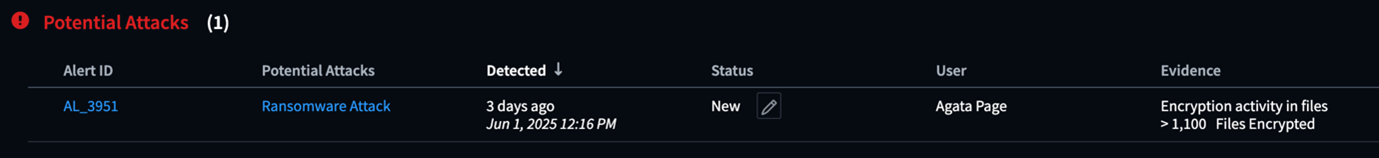

Esempio di avviso di elevata affidabilità nella pagina dell'elenco degli avvisi:

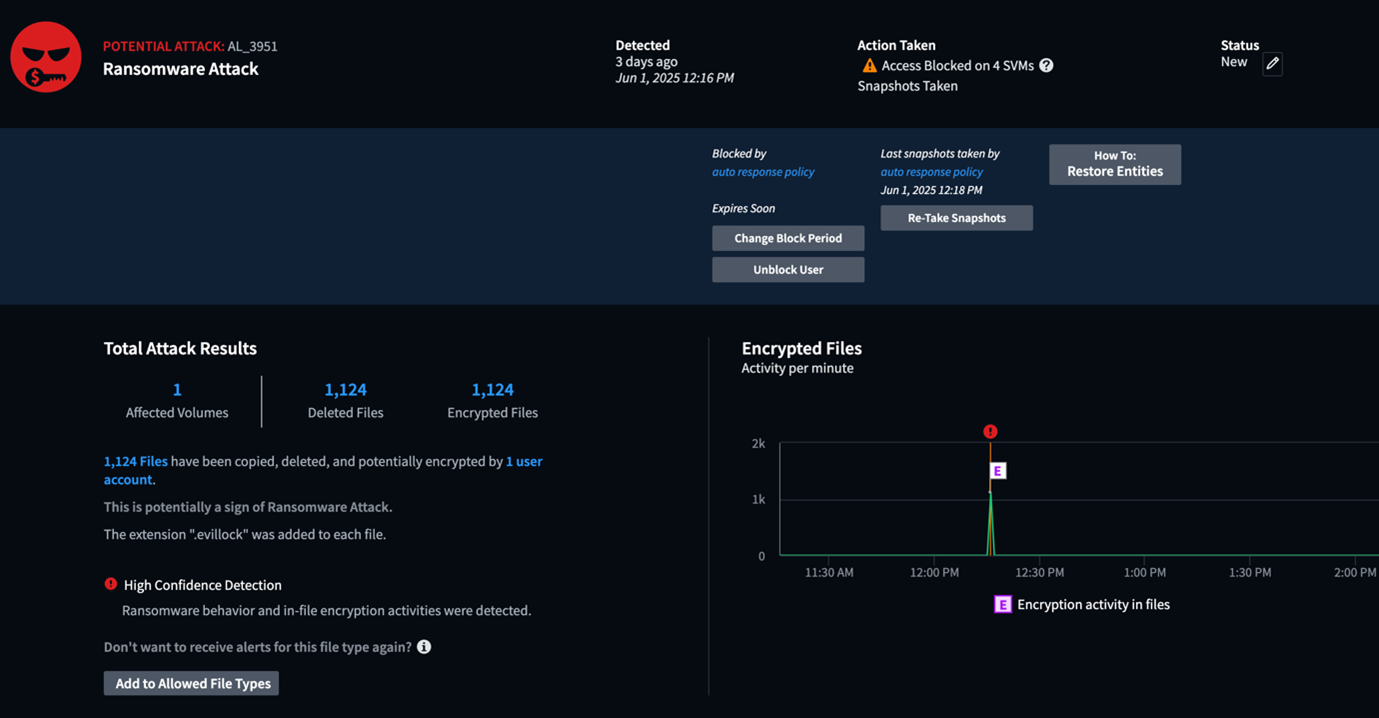

Esempio di dettaglio dell'avviso di elevata affidabilità:

Attivazione dell'avviso più volte

Workload Security apprende il comportamento dell'utente e non genererà avvisi in caso di ripetuti attacchi di manomissione dei file entro 24 ore per lo stesso utente.

Per generare un nuovo avviso con un utente diverso, ripetere gli stessi passaggi (creazione dei dati di prova e successiva crittografia dei dati di prova).