Seguridad de la carga de trabajo: simulación de manipulación de archivos

Sugerir cambios

Sugerir cambios

Puede utilizar las instrucciones de esta página para simular la manipulación de archivos para probar o demostrar la seguridad de la carga de trabajo utilizando el script de simulación de manipulación de archivos incluido.

Cosas a tener en cuenta antes de empezar

-

El script de simulación de manipulación de archivos solo funciona en Linux. El script de simulación también debe generar alertas de alta confianza en caso de que el usuario haya integrado ONTAP ARP con Workload Security.

-

Workload Security detectará eventos y alertas generados con NFS 4.1 solo si la versión de ONTAP es 9.15 o superior.

-

El script se proporciona con los archivos de instalación del agente de Workload Security. Está disponible en cualquier máquina que tenga instalado un agente de Workload Security.

-

Puede ejecutar el script en la propia máquina del agente de Workload Security; no es necesario preparar otra máquina Linux. Sin embargo, si prefiere ejecutar el script en otro sistema, simplemente copie el script y ejecútelo allí.

-

Los usuarios pueden optar por el script Python o shell según sus preferencias y requisitos del sistema.

-

El script de Python tiene instalaciones previas requeridas. Si no desea utilizar Python, utilice el script de shell.

Pautas:

Este script debe ejecutarse en un SVM que contenga una carpeta con una cantidad sustancial de archivos para cifrar, idealmente 100 o más, incluidos los archivos en subcarpetas. Asegúrese de que los archivos no estén vacíos.

Para generar la alerta, pause temporalmente el recopilador antes de la creación de datos de prueba. Una vez generados los archivos de muestra, reanude el recopilador e inicie el proceso de cifrado.

Pasos:

Preparar el sistema:

Primero, monte el volumen de destino en la máquina. Puede montar una exportación NFS o CIFS.

Para montar la exportación NFS en Linux:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

No monte la versión NFS 4.1; no es compatible con Fpolicy.

Para montar CIFS en Linux:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

Activa la protección autónoma contra ransomware de ONTAP (opcional):

Si la versión de su clúster ONTAP es 9.11.1 o superior, puede habilitar el servicio de protección contra ransomware ONTAP ejecutando el siguiente comando en la consola de comandos ONTAP .

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] A continuación, configure un recopilador de datos:

-

Configure el agente de seguridad de carga de trabajo si aún no lo ha hecho.

-

Configure un recopilador de datos SVM si aún no lo ha hecho.

-

Asegúrese de que el protocolo de montaje esté seleccionado al configurar el recopilador de datos.

Genere los archivos de muestra mediante programación:

Antes de crear los archivos, primero debe detener o"pausar el recopilador de datos" tratamiento.

Antes de ejecutar la simulación, primero debe agregar los archivos que desea cifrar. Puede copiar manualmente los archivos que desea cifrar en la carpeta de destino o utilizar uno de los scripts incluidos para crear los archivos mediante programación. Cualquiera sea el método que utilice, asegúrese de que haya al menos 100 archivos para cifrar.

Si elige crear los archivos mediante programación, puede utilizar Shell o Python:

Caparazón:

-

Inicie sesión en el cuadro de Agente.

-

Monte un recurso compartido NFS o CIFS desde el SVM del archivador a la máquina del Agente. Cd a esa carpeta.

-

Copie el script del directorio de instalación del agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/create_dataset.sh) a la ubicación de montaje de destino.

-

Ejecute el siguiente comando utilizando los scripts dentro del directorio montado (por ejemplo, /root/demo) para crear la carpeta y los archivos del conjunto de datos de prueba:

'./create_dataset.sh' . Esto creará 100 archivos no vacíos con varias extensiones dentro de la carpeta de montaje bajo un directorio llamado "test_dataset".

Pitón:

Script de Python Requisito previo:

-

Instalar Python (si aún no está instalado).

-

Descargue Python 3.5.2 o superior desde https://www.python.org/ .

-

Para comprobar la instalación de Python, ejecute

python --version. -

El script de Python ha sido probado en versiones tan antiguas como la 3.5.2.

-

-

Instalar pip si aún no está instalado:

-

Descargue el script get-pip.py desde https://bootstrap.pypa.io/ .

-

Instalar pip usando

python get-pip.py. -

Verificar la instalación de pip con

pip --version.

-

-

Biblioteca PyCryptodome:

-

El script utiliza la biblioteca PyCryptodome.

-

Instalar PyCryptodome con

pip install pycryptodome. -

Confirme la instalación de PyCryptodome ejecutando

pip show pycryptodome.

-

Script de creación de archivo de Python:

-

Inicie sesión en el cuadro de Agente.

-

Monte un recurso compartido NFS o CIFS desde el SVM del archivador a la máquina del Agente. Cd a esa carpeta.

-

Copie el script del directorio de instalación del agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py) a la ubicación de montaje de destino.

-

Ejecute el siguiente comando utilizando los scripts dentro del directorio montado (por ejemplo, /root/demo) para crear la carpeta y los archivos del conjunto de datos de prueba:

'python create_dataset.py' . Esto creará 100 archivos no vacíos con varias extensiones dentro de la carpeta de montaje en un directorio llamado "test_dataset".

Reanudar el colector

Si pausó el recopilador antes de seguir estos pasos, asegúrese de reanudarlo una vez que se hayan creado los archivos de muestra.

Genere los archivos de muestra mediante programación:

Antes de crear los archivos, primero debe detener o"pausar el recopilador de datos" tratamiento.

Para generar una alerta de manipulación de archivos, puede ejecutar el script incluido que simulará una alerta de manipulación de archivos en Workload Security.

Caparazón:

-

Copie el script del directorio de instalación del agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh) a la ubicación de montaje de destino.

-

Ejecute el siguiente comando utilizando los scripts dentro del directorio montado (por ejemplo, /root/demo) para cifrar el conjunto de datos de prueba:

'./simulate_attack.sh' . Esto cifrará los archivos de muestra creados en el directorio "test_dataset".

Pitón:

-

Copie el script del directorio de instalación del agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py) a la ubicación de montaje de destino.

-

Tenga en cuenta que los requisitos previos de Python se instalan según la sección de requisitos previos del script de Python.

-

Ejecute el siguiente comando utilizando los scripts dentro del directorio montado (por ejemplo, /root/demo) para cifrar el conjunto de datos de prueba:

'python simulate_attack.py' . Esto cifrará los archivos de muestra creados en el directorio "test_dataset".

Generar una alerta en Seguridad de la carga de trabajo

Una vez finalizada la ejecución del script del simulador, se verá una alerta en la interfaz de usuario web en unos minutos.

Nota: En el caso de que se cumplan todas las condiciones siguientes, se generará una alerta de alta confianza.

-

Se monitoreó la versión ONTAP de SVM superior a 9.11.1

-

Protección autónoma contra ransomware de ONTAP configurada

-

Se agrega el recopilador de datos de seguridad de carga de trabajo en el modo de clúster.

Workload Security detecta patrones de manipulación de archivos según el comportamiento del usuario, mientras que ONTAP ARP detecta la actividad de manipulación de archivos según las actividades de cifrado en los archivos.

Si se cumplen las condiciones, Workload Security marca las alertas como alerta de alta confianza.

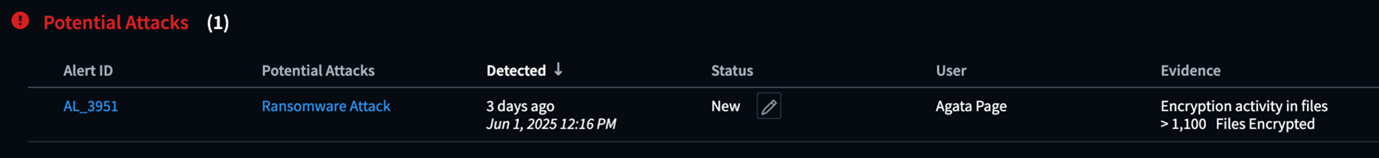

Ejemplo de alerta de alta confianza en la página de lista de alertas:

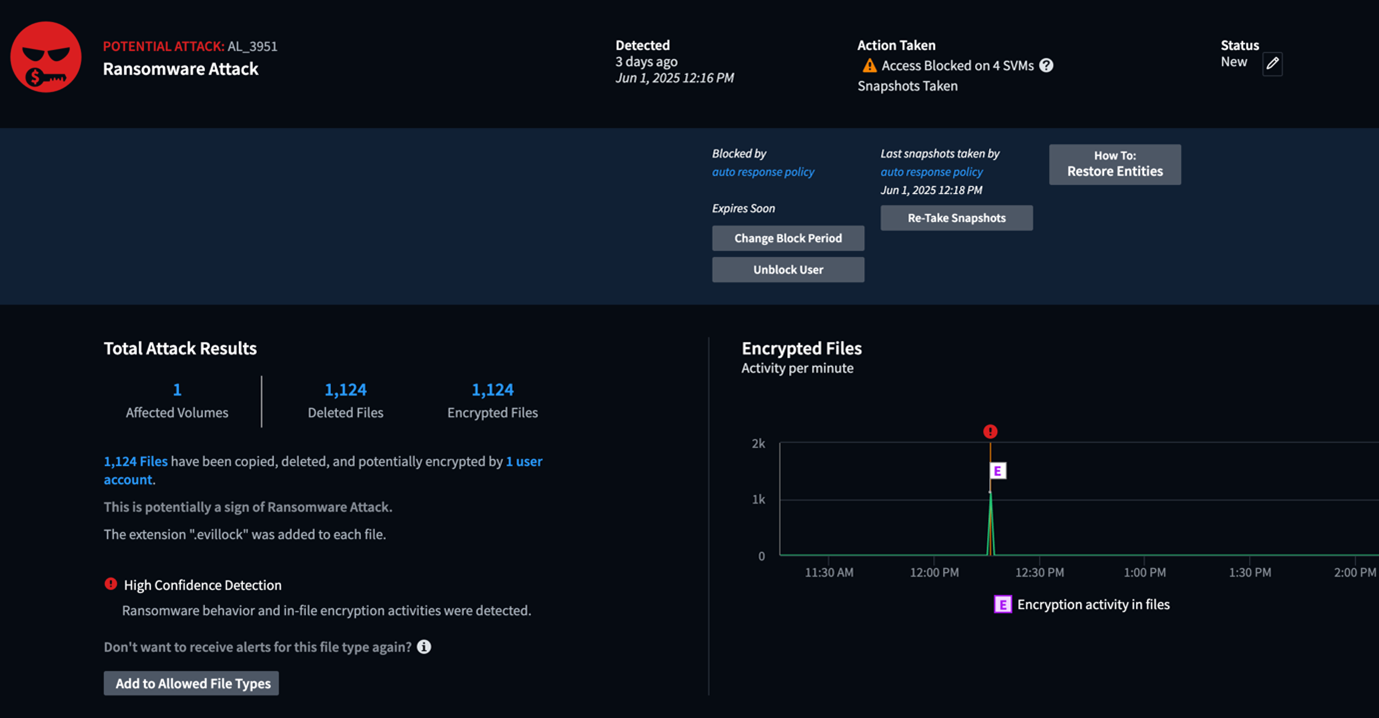

Ejemplo de detalle de alerta de alta confianza:

Activar alerta varias veces

Workload Security aprende el comportamiento del usuario y no generará alertas sobre ataques repetidos de manipulación de archivos dentro de las 24 horas para el mismo usuario.

Para generar una nueva alerta con un usuario diferente, siga los mismos pasos nuevamente (crear datos de prueba y luego cifrarlos).