如果啟用單一登入、請使用API(PingFedate)

建議變更

建議變更

如果您有 已設定並啟用單一登入(SSO) 而且您使用PingFedate做為SSO供應商、必須發出一系列API要求、才能取得適用於Grid Management API或租戶管理API的驗證權杖。

如果啟用單一登入、請登入API

如果您使用PingFedate做為SSO身分識別供應商、則適用這些指示

-

您知道屬於StorageGRID 某個位向使用者群組的聯盟使用者的SSO使用者名稱和密碼。

-

如果您想要存取租戶管理API、就知道租戶帳戶ID。

若要取得驗證權杖、您可以使用下列其中一個範例:

-

"storagegride-ssoauth.py" Python指令碼、位於StorageGRID 下列目錄中:安裝檔案目錄(如Red Hat Enterprise Linux或CentOS、Ubuntu或DEBIANS的"./rpms"、VMware的"./vSphere.")。

-

Curl要求的工作流程範例。

如果執行速度太慢、捲曲工作流程可能會逾時。您可能會看到以下錯誤:「在此回應中找不到有效的SubjectConfirmation」。

範例Curl工作流程無法防止其他使用者看到密碼。 如果您遇到URL編碼問題、可能會看到錯誤:「Unsupported SAML version(不支援的SAML版本)」。

-

選取下列方法之一以取得驗證權杖:

-

使用"storagegrid sosoauth.py" Python指令碼。前往步驟2。

-

使用Curl要求。前往步驟3。

-

-

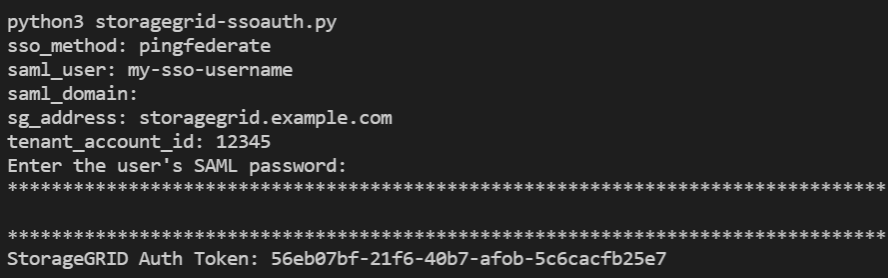

如果要使用"storagegrid ssoauth.py"指令碼、請將指令碼傳遞給Python解譯程式、然後執行指令碼。

出現提示時、請輸入下列引數的值:

-

SSO方法。您可以輸入「pingfederate」(Pingfederate、pingfederate等)的任何變化。

-

SSO使用者名稱

-

安裝了鏡面的網域StorageGRID 。此欄位不適用於PingFedate。您可以將其保留空白或輸入任何值。

-

解決這個StorageGRID 問題

-

租戶帳戶ID(如果您要存取租戶管理API)。

輸出中提供了驗證權杖。StorageGRID您現在可以將權杖用於其他要求、類似於未使用SSO時使用API的方式。

-

-

如果您要使用捲髮要求、請使用下列程序。

-

宣告登入所需的變數。

export SAMLUSER='my-sso-username' export SAMLPASSWORD='my-password' export TENANTACCOUNTID='12345' export STORAGEGRID_ADDRESS='storagegrid.example.com'若要存取Grid Management API、請使用0作為「TENANTACCOUNTID」。 -

若要接收已簽署的驗證URL、請向「/API/v3/授權-SAML」發出POST要求、並從回應中移除其他Json編碼。

此範例顯示TENANTACCOUNTID的簽署驗證URL的POST要求。結果會傳遞至python -m json.tool以移除Json編碼。

curl -X POST "https://$STORAGEGRID_ADDRESS/api/v3/authorize-saml" \ -H "accept: application/json" -H "Content-Type: application/json" \ --data "{\"accountId\": \"$TENANTACCOUNTID\"}" | python -m json.tool此範例的回應包含URL編碼的已簽署URL、但不包含其他JSON-encoding層。

{ "apiVersion": "3.0", "data": "https://my-pf-baseurl/idp/SSO.saml2?...", "responseTime": "2018-11-06T16:30:23.355Z", "status": "success" } -

從回應中儲存「AMLRequest」、以便在後續命令中使用。

export SAMLREQUEST="https://my-pf-baseurl/idp/SSO.saml2?..."

-

匯出回應和Cookie、並回應回應回應:

RESPONSE=$(curl -c - "$SAMLREQUEST")echo "$RESPONSE" | grep 'input type="hidden" name="pf.adapterId" id="pf.adapterId"' -

匯出「pf.adaperId」值、並回應回應回應:

export ADAPTER='myAdapter'

echo "$RESPONSE" | grep 'base' -

匯出「Ha」值(移除結尾斜槓/)、然後回應回應:

export BASEURL='https://my-pf-baseurl'

echo "$RESPONSE" | grep 'form method="POST"' -

匯出「行動」值:

export SSOPING='/idp/.../resumeSAML20/idp/SSO.ping'

-

傳送內含認證的Cookie:

curl -b <(echo "$RESPONSE") -X POST "$BASEURL$SSOPING" \ --data "pf.username=$SAMLUSER&pf.pass=$SAMLPASSWORD&pf.ok=clicked&pf.cancel=&pf.adapterId=$ADAPTER" --include -

從隱藏欄位儲存「AMLResponse":

export SAMLResponse='PHNhbWxwOlJlc3BvbnN...1scDpSZXNwb25zZT4=' -

使用儲存的「AMLResponse"(AMLResponse")、提出StorageGRID(/API/SAML-Response")要求、以產生StorageGRID 一個反映驗證權杖。

若為「RelayState」、請使用租戶帳戶ID、若您想登入Grid Management API、請使用0。

curl -X POST "https://$STORAGEGRID_ADDRESS:443/api/saml-response" \ -H "accept: application/json" \ --data-urlencode "SAMLResponse=$SAMLResponse" \ --data-urlencode "RelayState=$TENANTACCOUNTID" \ | python -m json.tool回應包括驗證權杖。

{ "apiVersion": "3.0", "data": "56eb07bf-21f6-40b7-af0b-5c6cacfb25e7", "responseTime": "2018-11-07T21:32:53.486Z", "status": "success" }-

將回應中的驗證權杖儲存為「MoYTOKEN」。

export MYTOKEN="56eb07bf-21f6-40b7-af0b-5c6cacfb25e7"您現在可以將「MoYTOKEN」用於其他要求、類似於不使用SSO時使用API的方式。

-

如果啟用單一登入、請登出API

如果已啟用單一登入(SSO)、您必須發出一系列API要求、以登出Grid Management API或租戶管理API。如果您使用PingFedate做為SSO身分識別供應商、則適用這些指示

如有需要、StorageGRID 只要從貴組織的單一登出頁面登出、即可登出此功能。或者、您也可以觸發StorageGRID 來自下列項目的單一登出(SLO):需要有效StorageGRID 的SESO承載權杖。

-

若要產生已簽署的登出要求、請將「Cookie "SSO=true"」傳遞給SLO API:

curl -k -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --cookie "sso=true" \ | python -m json.tool會傳回登出URL:

{ "apiVersion": "3.0", "data": "https://my-ping-url/idp/SLO.saml2?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D", "responseTime": "2021-10-12T22:20:30.839Z", "status": "success" } -

儲存登出URL。

export LOGOUT_REQUEST='https://my-ping-url/idp/SLO.saml2?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D' -

傳送要求至登出URL以觸發SLO並重新導向StorageGRID 至還原。

curl --include "$LOGOUT_REQUEST"會傳回302回應。重新導向位置不適用於純API登出。

HTTP/1.1 302 Found Location: https://$STORAGEGRID_ADDRESS:443/api/saml-logout?SAMLResponse=fVLLasMwEPwVo7ss%...%23rsa-sha256 Set-Cookie: PF=QoKs...SgCC; Path=/; Secure; HttpOnly; SameSite=None

-

刪除StorageGRID 不記名權杖。

刪除StorageGRID 此不含SSO的不含支援權杖的方式相同。如果未提供「Cookie "SSO = true」、使用者將登出StorageGRID 、而不會影響SSO狀態。

curl -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --include「204無內容」回應表示使用者現在已登出。

HTTP/1.1 204 No Content