Workload-Sicherheit: Simulation von Dateimanipulationen

Änderungen vorschlagen

Änderungen vorschlagen

Mithilfe der Anweisungen auf dieser Seite können Sie die Manipulation von Dateien simulieren, um die Sicherheit von Arbeitslasten mithilfe des beigefügten Skripts zur Simulation der Dateimanipulation zu testen oder zu demonstrieren.

Dinge, die Sie vor dem Beginn beachten sollten

-

Das Skript zur Simulation von Dateimanipulationen funktioniert nur unter Linux. Das Simulationsskript sollte außerdem Warnmeldungen mit hoher Zuverlässigkeit generieren, falls der Benutzer ONTAP ARP in die Workload-Sicherheit integriert hat.

-

Workload Security erkennt mit NFS 4.1 generierte Ereignisse und Warnungen nur, wenn die ONTAP Version 9.15 oder höher ist.

-

Das Skript wird mit den Installationsdateien des Workload Security-Agenten bereitgestellt. Es ist auf jedem Computer verfügbar, auf dem ein Workload Security-Agent installiert ist.

-

Sie können das Skript auf der Workload Security-Agent-Maschine selbst ausführen. Es ist nicht erforderlich, eine weitere Linux-Maschine vorzubereiten. Wenn Sie das Skript jedoch lieber auf einem anderen System ausführen möchten, kopieren Sie das Skript einfach und führen Sie es dort aus.

-

Benutzer können sich je nach ihren Präferenzen und Systemanforderungen entweder für das Python- oder das Shell-Skript entscheiden.

-

Für das Python-Skript sind Installationen erforderlich. Wenn Sie Python nicht verwenden möchten, verwenden Sie das Shell-Skript.

Richtlinien:

Dieses Skript sollte auf einer SVM ausgeführt werden, die einen Ordner mit einer beträchtlichen Anzahl zu verschlüsselnder Dateien enthält, idealerweise 100 oder mehr, einschließlich Dateien in Unterordnern. Stellen Sie sicher, dass die Dateien nicht leer sind.

Um die Warnung zu generieren, halten Sie den Collector vor der Erstellung der Testdaten vorübergehend an. Sobald die Beispieldateien generiert sind, setzen Sie den Collector fort und starten Sie den Verschlüsselungsprozess.

Schritte:

Bereiten Sie das System vor:

Mounten Sie zunächst das Zielvolume auf der Maschine. Sie können entweder einen NFS- oder einen CIFS-Export mounten.

So mounten Sie den NFS-Export unter Linux:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

Mounten Sie NFS Version 4.1 nicht, da es von Fpolicy nicht unterstützt wird.

So mounten Sie CIFS unter Linux:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

ONTAP Autonomous Ransomware Protection aktivieren (Optional):

Wenn Ihre ONTAP Clusterversion 9.11.1 oder höher ist, können Sie den ONTAP Ransomware Protection-Dienst aktivieren, indem Sie den folgenden Befehl auf der ONTAP Befehlskonsole ausführen.

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] Richten Sie als Nächstes einen Datensammler ein:

-

Konfigurieren Sie den Workload Security-Agenten, falls dies noch nicht geschehen ist.

-

Konfigurieren Sie einen SVM-Datensammler, falls dies noch nicht geschehen ist.

-

Stellen Sie sicher, dass beim Konfigurieren des Datensammlers das Mount-Protokoll ausgewählt ist.

Generieren Sie die Beispieldateien programmgesteuert:

Bevor Sie die Dateien erstellen, müssen Sie zuerst stoppen oder"den Datensammler anhalten" Verarbeitung.

Bevor Sie die Simulation ausführen, müssen Sie zunächst zu verschlüsselnde Dateien hinzufügen. Sie können die zu verschlüsselnden Dateien entweder manuell in den Zielordner kopieren oder eines der enthaltenen Skripte verwenden, um die Dateien programmgesteuert zu erstellen. Unabhängig davon, welche Methode Sie verwenden, stellen Sie sicher, dass mindestens 100 Dateien zum Verschlüsseln vorhanden sind.

Wenn Sie die Dateien programmgesteuert erstellen möchten, können Sie die Shell oder Python verwenden:

Hülse:

-

Melden Sie sich beim Agentenfeld an.

-

Mounten Sie eine NFS- oder CIFS-Freigabe vom SVM des Filers auf der Agent-Maschine. Wechseln Sie mit CD in diesen Ordner.

-

Kopieren Sie das Skript aus dem Agent-Installationsverzeichnis (%AGENT_INSTALL_DIR/ agent/install/ransomware_simulation/shell/create_dataset.sh) an den Ziel-Mount-Speicherort.

-

Führen Sie den folgenden Befehl mithilfe der Skripts im bereitgestellten Verzeichnis (z. B. /root/demo) aus, um den Ordner und die Dateien des Testdatensatzes zu erstellen:

'./create_dataset.sh' . Dadurch werden 100 nicht leere Dateien mit verschiedenen Erweiterungen im Mount-Ordner unter einem Verzeichnis namens „test_dataset“ erstellt.

Python:

Python-Skript Voraussetzung:

-

Installieren Sie Python (falls noch nicht installiert).

-

Laden Sie Python 3.5.2 oder höher herunter von https://www.python.org/ .

-

Um die Python-Installation zu überprüfen, führen Sie

python --version. -

Das Python-Skript wurde bereits in Versionen ab 3.5.2 getestet.

-

-

Installieren Sie pip, falls es noch nicht installiert ist:

-

Laden Sie das Skript get-pip.py herunter von https://bootstrap.pypa.io/ .

-

Installieren Sie pip mit

python get-pip.py. -

Überprüfen Sie die Pip-Installation mit

pip --version.

-

-

PyCryptodome-Bibliothek:

-

Das Skript verwendet die PyCryptodome-Bibliothek.

-

Installieren Sie PyCryptodome mit

pip install pycryptodome. -

Bestätigen Sie die Installation von PyCryptodome durch Ausführen

pip show pycryptodome.

-

Python-Skript zum Erstellen von Dateien:

-

Melden Sie sich beim Agentenfeld an.

-

Mounten Sie eine NFS- oder CIFS-Freigabe vom SVM des Filers auf der Agent-Maschine. Wechseln Sie mit CD in diesen Ordner.

-

Kopieren Sie das Skript aus dem Agent-Installationsverzeichnis (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py) an den Ziel-Mount-Speicherort.

-

Führen Sie den folgenden Befehl mithilfe der Skripts im bereitgestellten Verzeichnis (z. B. /root/demo) aus, um den Ordner und die Dateien für den Testdatensatz zu erstellen:

'python create_dataset.py' . Dadurch werden 100 nicht leere Dateien mit verschiedenen Erweiterungen im Mount-Ordner unter einem Verzeichnis namens „test_dataset“ erstellt.

Fortsetzen des Collectors

Wenn Sie den Collector vor dem Ausführen dieser Schritte angehalten haben, denken Sie bitte daran, den Collector wieder aufzunehmen, sobald die Beispieldateien erstellt wurden.

Generieren Sie die Beispieldateien programmgesteuert:

Bevor Sie die Dateien erstellen, müssen Sie zuerst stoppen oder"den Datensammler anhalten" Verarbeitung.

Um eine Warnung wegen Dateimanipulation zu generieren, können Sie das beigefügte Skript ausführen, das eine solche Warnung in Workload Security simuliert.

Hülse:

-

Kopieren Sie das Skript aus dem Agent-Installationsverzeichnis (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh) an den Ziel-Mount-Speicherort.

-

Führen Sie den folgenden Befehl mithilfe der Skripte im bereitgestellten Verzeichnis (z. B. /root/demo) aus, um den Testdatensatz zu verschlüsseln:

'./simulate_attack.sh' . Dadurch werden die im Verzeichnis „test_dataset“ erstellten Beispieldateien verschlüsselt.

Python:

-

Kopieren Sie das Skript aus dem Agent-Installationsverzeichnis (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py) an den Ziel-Mount-Speicherort.

-

Bitte beachten Sie, dass die Python-Voraussetzungen gemäß dem Abschnitt „Voraussetzungen für Python-Skripte“ installiert werden.

-

Führen Sie den folgenden Befehl mithilfe der Skripte im bereitgestellten Verzeichnis (z. B. /root/demo) aus, um den Testdatensatz zu verschlüsseln:

'python simulate_attack.py' . Dadurch werden die im Verzeichnis „test_dataset“ erstellten Beispieldateien verschlüsselt.

Generieren einer Warnung in Workload Security

Sobald die Ausführung des Simulatorskripts abgeschlossen ist, wird innerhalb weniger Minuten eine Warnung auf der Web-Benutzeroberfläche angezeigt.

Hinweis: Falls alle der folgenden Bedingungen erfüllt sind, wird eine Warnung mit hoher Zuverlässigkeit generiert.

-

Überwachte SVM- ONTAP Version höher als 9.11.1

-

ONTAP Autonomous Ransomware Protection konfiguriert

-

Der Workload Security Data Collector wird im Clustermodus hinzugefügt.

Workload Security erkennt Dateimanipulationsmuster anhand des Benutzerverhaltens, während ONTAP ARP Dateimanipulationsaktivitäten anhand von Verschlüsselungsaktivitäten in Dateien erkennt.

Wenn die Bedingungen erfüllt sind, kennzeichnet Workload Security die Warnungen als Warnungen mit hoher Zuverlässigkeit.

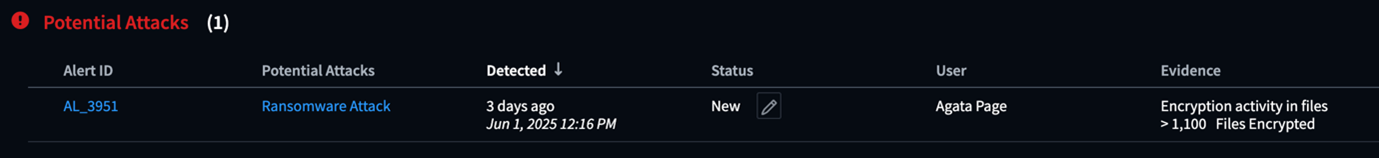

Beispiel für eine Warnung mit hoher Zuverlässigkeit auf der Seite mit der Warnungsliste:

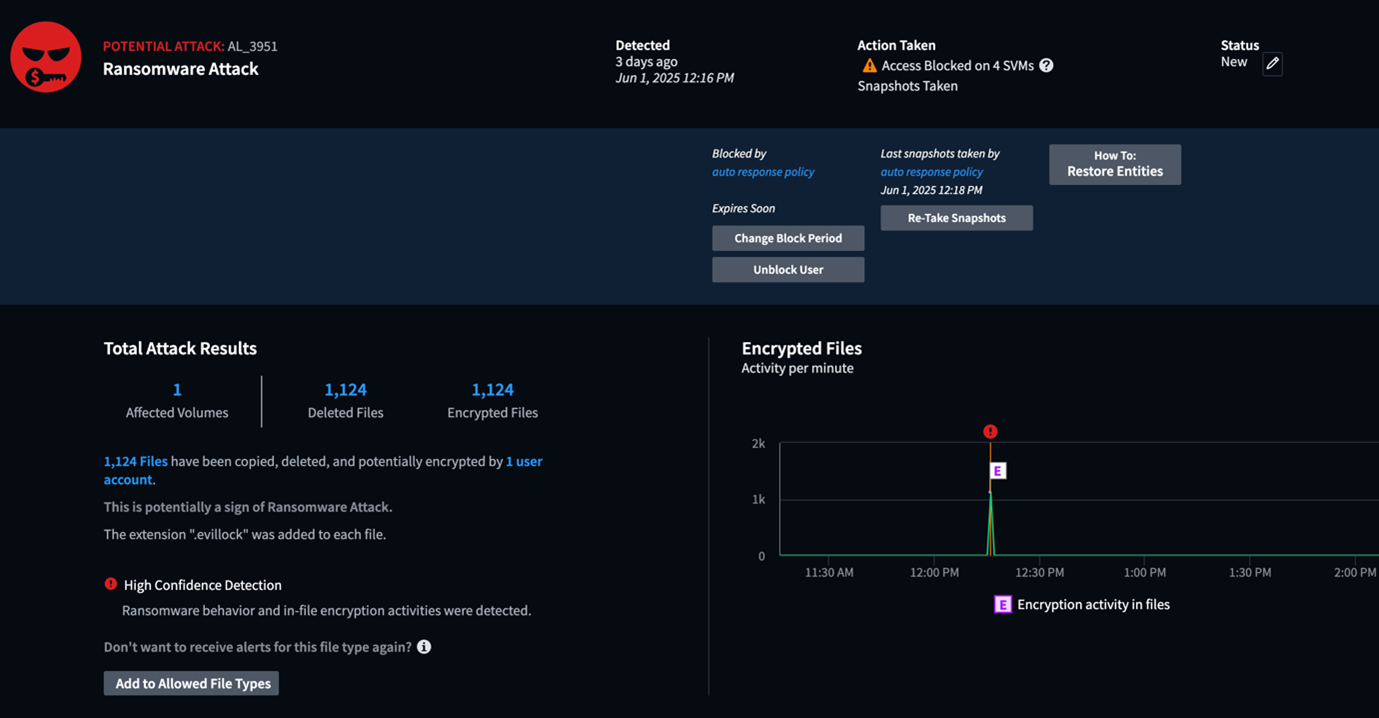

Beispiel für Details einer Warnung mit hoher Zuverlässigkeit:

Alarm wird mehrmals ausgelöst

Workload Security lernt das Benutzerverhalten und generiert keine Warnmeldungen bei wiederholten Dateimanipulationsangriffen innerhalb von 24 Stunden für denselben Benutzer.

Um einen neuen Alarm mit einem anderen Benutzer zu generieren, führen Sie bitte dieselben Schritte erneut aus (Erstellen von Testdaten und anschließendes Verschlüsseln der Testdaten).