Configurare un server syslog esterno

Suggerisci modifiche

Suggerisci modifiche

Se si desidera salvare registri di controllo, registri delle applicazioni e registri degli eventi di protezione in una posizione esterna alla griglia, utilizzare questa procedura per configurare un server syslog esterno.

-

Hai effettuato l'accesso a Grid Manager utilizzando un browser web supportato.

-

Si dispone delle autorizzazioni di accesso Maintenance o Root.

-

Si dispone di un server syslog in grado di ricevere e memorizzare i file di log. Per ulteriori informazioni, vedere Considerazioni sul server syslog esterno.

-

Se si intende utilizzare TLS o RELP/TLS, si dispone delle certificazioni client e server corrette.

Se si desidera inviare le informazioni di controllo a un server syslog esterno, è necessario prima configurare il server esterno.

L'invio di informazioni di audit a un server syslog esterno consente di:

-

Raccogliere e gestire in modo più efficiente le informazioni di audit come messaggi di audit, log delle applicazioni ed eventi di sicurezza

-

Riduci il traffico di rete sui nodi di amministrazione perché le informazioni di audit vengono trasferite direttamente dai vari nodi di storage al server syslog esterno, senza dover passare attraverso un nodo di amministrazione

Quando i log vengono inviati a un server syslog esterno, i singoli log superiori a 8192 byte vengono troncati alla fine del messaggio per soddisfare le limitazioni comuni delle implementazioni esterne dei server syslog. Per massimizzare le opzioni per il ripristino completo dei dati in caso di guasto del server syslog esterno, su ciascun nodo vengono mantenuti fino a 20 GB di registri locali dei record di controllo (localaudit.log). Se le opzioni di configurazione disponibili in questa procedura non sono sufficientemente flessibili per soddisfare i requisiti, è possibile applicare ulteriori opzioni di configurazione utilizzando l'API privata audit-destinationsendpoint. Ad esempio, è possibile utilizzare diversi server syslog per diversi gruppi di nodi.

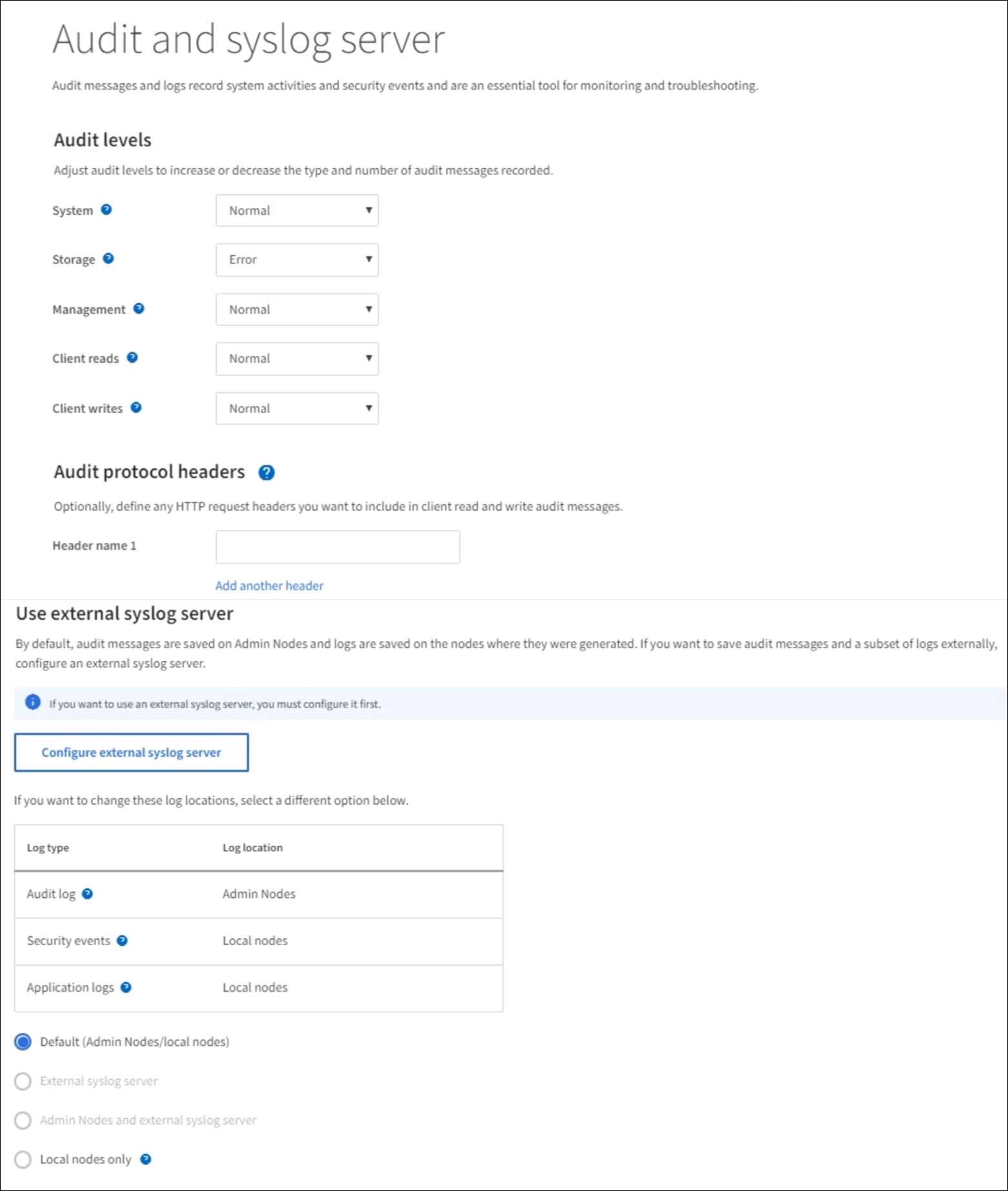

Accedere alla configurazione guidata del server syslog

-

Selezionare CONFIGURATION Monitoring Audit and syslog server.

-

Dalla pagina Audit and syslog server (controllo e server syslog), selezionare Configure external syslog server (Configura server syslog esterno Se in precedenza è stato configurato un server syslog esterno, selezionare Edit external syslog server (Modifica server syslog esterno).

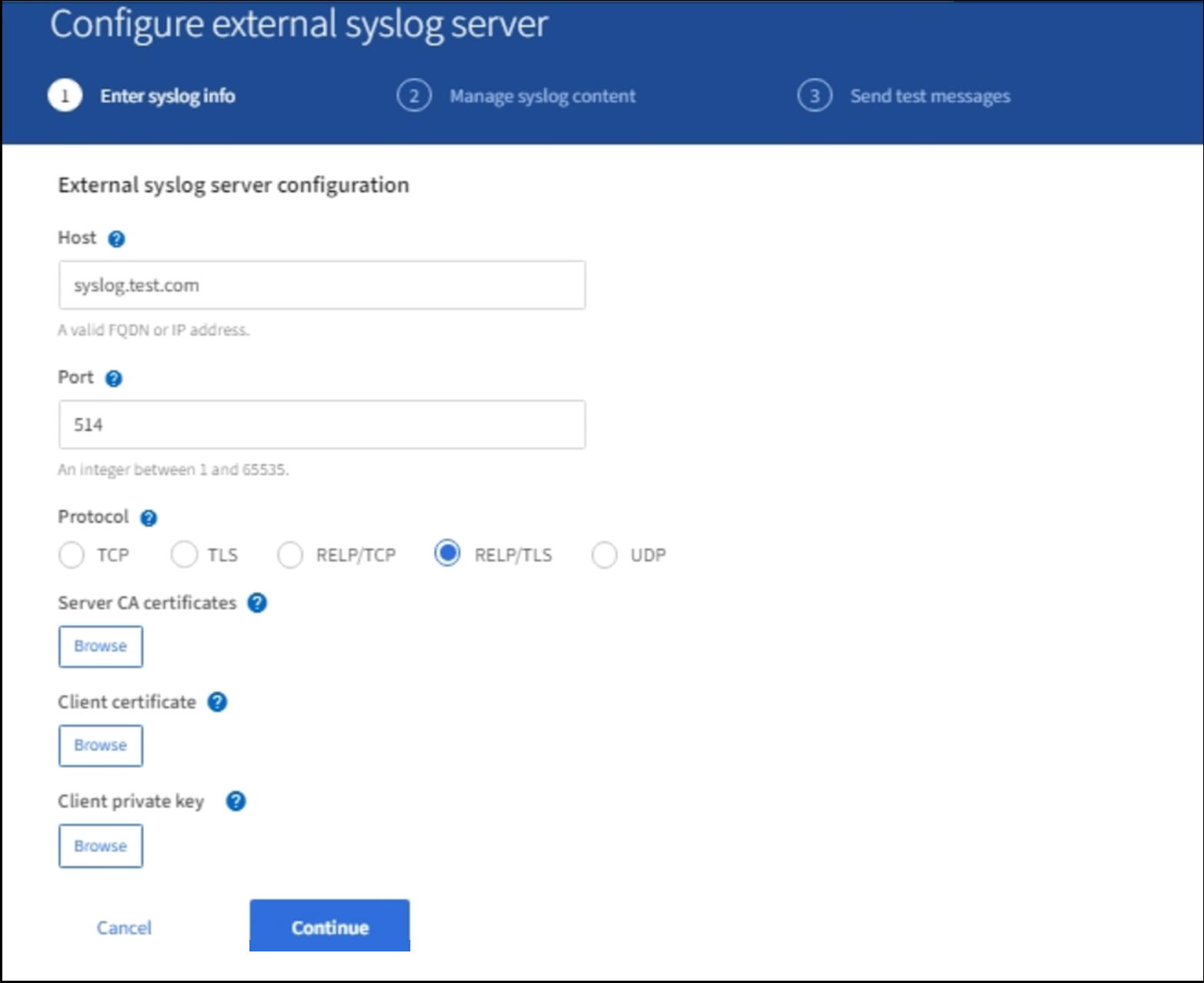

Inserire le informazioni syslog

-

Inserire un nome di dominio completo valido o un indirizzo IPv4 o IPv6 per il server syslog esterno nel campo host.

-

Inserire la porta di destinazione sul server syslog esterno (deve essere un numero intero compreso tra 1 e 65535). La porta predefinita è 514.

-

Selezionare il protocollo utilizzato per inviare le informazioni di audit al server syslog esterno.

Si consiglia TLS o RELP/TLS. Per utilizzare una di queste opzioni, è necessario caricare un certificato del server.

L'utilizzo dei certificati consente di proteggere le connessioni tra la griglia e il server syslog esterno. Per ulteriori informazioni, vedere Utilizzare i certificati di sicurezza StorageGRID.

Tutte le opzioni del protocollo richiedono il supporto e la configurazione del server syslog esterno. È necessario scegliere un'opzione compatibile con il server syslog esterno.

Il protocollo RELP (Reliable Event Logging Protocol) estende le funzionalità del protocollo syslog per fornire un'erogazione affidabile dei messaggi di evento. L'utilizzo di RELP può contribuire a prevenire la perdita di informazioni di controllo nel caso in cui il server syslog esterno debba essere riavviato. -

Selezionare continua.

-

se si seleziona TLS o RELP/TLS, caricare i seguenti certificati:

-

Certificati CA del server: Uno o più certificati CA attendibili per la verifica del server syslog esterno (con codifica PEM). Se omesso, verrà utilizzato il certificato Grid CA predefinito. Il file caricato qui potrebbe essere un bundle CA.

-

Certificato client: Certificato client per l'autenticazione al server syslog esterno (in codifica PEM).

-

Chiave privata del client: Chiave privata per il certificato del client (in codifica PEM).

Se si utilizza un certificato client, è necessario utilizzare anche una chiave privata client. Se si fornisce una chiave privata crittografata, è necessario fornire anche la passphrase. L'utilizzo di una chiave privata crittografata non offre alcun vantaggio significativo in termini di sicurezza, in quanto è necessario memorizzare la chiave e la passphrase; per semplicità, si consiglia di utilizzare una chiave privata non crittografata, se disponibile. -

Selezionare Sfoglia per il certificato o la chiave che si desidera utilizzare.

-

Selezionare il file di certificato o il file delle chiavi.

-

Selezionare Open per caricare il file.

-

Accanto al nome del certificato o del file della chiave viene visualizzato un segno di spunta verde che indica che il caricamento è stato eseguito correttamente.

-

-

Selezionare continua.

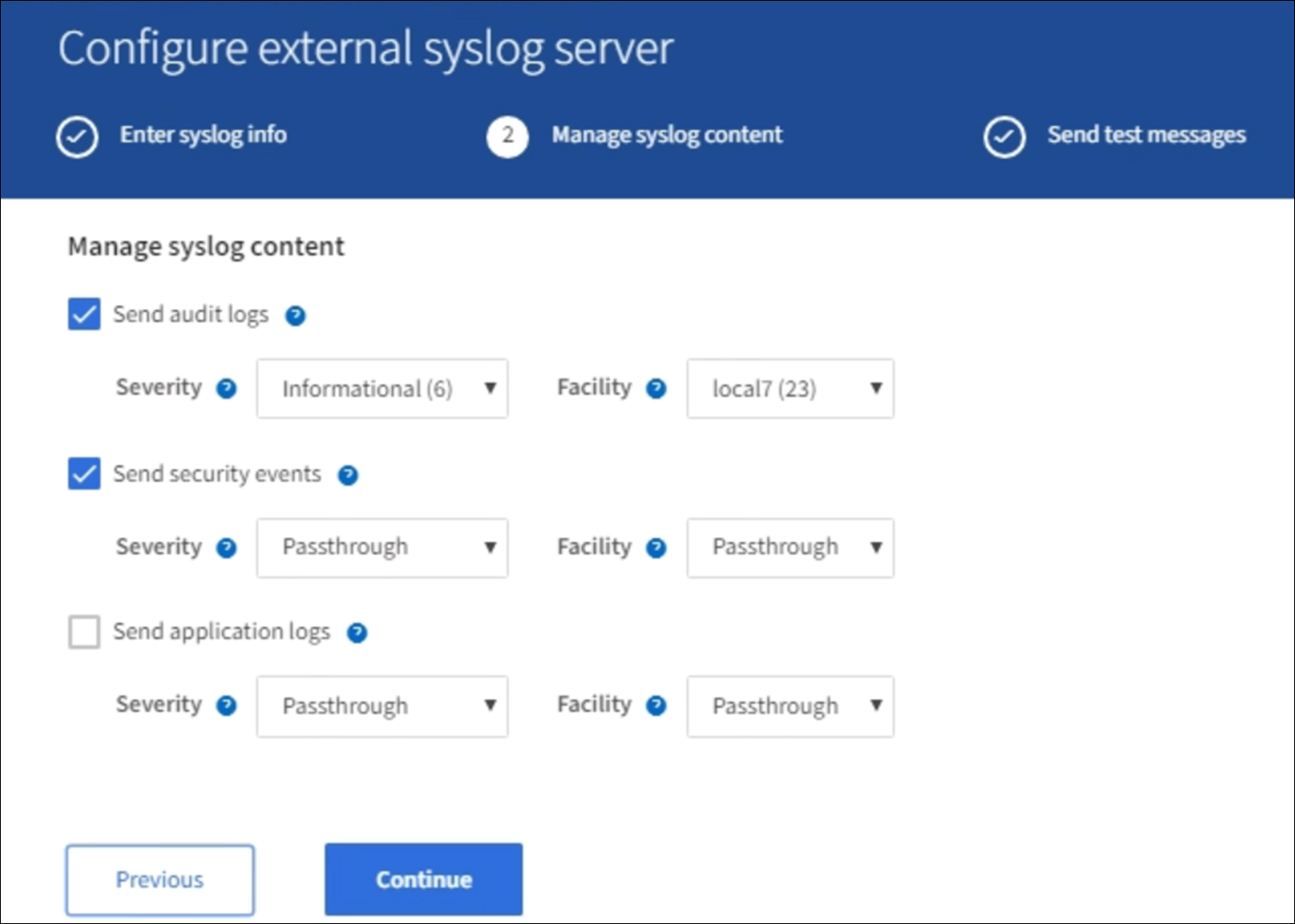

Gestire il contenuto syslog

-

Selezionare ciascun tipo di informazioni di controllo che si desidera inviare al server syslog esterno.

-

Invia log di audit: Eventi StorageGRID e attività di sistema

-

Send Security events: Eventi di sicurezza come quando un utente non autorizzato tenta di accedere o un utente accede come root

-

Send application logs: File di log utili per la risoluzione dei problemi, tra cui:

-

bycast-err.log

-

bycast.log

-

jaeger.log

-

nms.log (solo nodi di amministrazione)

-

prometheus.log

-

raft.log

-

hagroups.log

-

-

-

Utilizzare i menu a discesa per selezionare la severità e la struttura (tipo di messaggio) per la categoria di informazioni di audit che si desidera inviare.

Se si seleziona Passthrough per severità e struttura, le informazioni inviate al server syslog remoto riceveranno lo stesso livello di severità e struttura di cui hanno fatto l'accesso locale al nodo. L'impostazione della struttura e della severità consente di aggregare i registri in modi personalizzabili per semplificare l'analisi.

Per ulteriori informazioni sui registri del software StorageGRID, vedere Log del software StorageGRID. -

Per severità, selezionare Passthrough se si desidera che ogni messaggio inviato al syslog esterno abbia lo stesso valore di severità del syslog locale.

Per i registri di controllo, se si seleziona Passthrough, la severità è 'info'.

Per gli eventi di sicurezza, se si seleziona Passthrough, i valori di severità vengono generati dalla distribuzione linux sui nodi.

Per i registri delle applicazioni, se si seleziona Passthrough, le severità variano tra 'info' e 'notice', a seconda del problema. Ad esempio, l'aggiunta di un server NTP e la configurazione di un gruppo ha danno come valore "info", mentre l'interruzione intenzionale del servizio ssm o rsm dà come valore "notice".

-

Se non si desidera utilizzare il valore passthrough, selezionare un valore di severità compreso tra 0 e 7.

Il valore selezionato verrà applicato a tutti i messaggi di questo tipo. Le informazioni relative ai diversi gradi di severità andranno perse quando si sceglie di eseguire l'override della severità con un valore fisso.

Severità Descrizione 0

Emergenza: Il sistema non è utilizzabile

1

Attenzione: L'azione deve essere eseguita immediatamente

2

Critico: Condizioni critiche

3

Errore: Condizioni di errore

4

Avvertenza: Condizioni di avviso

5

Avviso: Condizione normale ma significativa

6

Informativo: Messaggi informativi

7

Debug: Messaggi a livello di debug

-

Per Facility, selezionare Passthrough se si desidera che ogni messaggio inviato al syslog esterno abbia lo stesso valore di Facility come nel syslog locale.

Per i registri di controllo, se si seleziona Passthrough, la struttura inviata al server syslog esterno sarà 'local7'.

Per gli eventi di sicurezza, se si seleziona Passthrough, i valori della struttura vengono generati dalla distribuzione linux sui nodi.

Per i log delle applicazioni, se si seleziona Passthrough, i log delle applicazioni inviati al server syslog esterno hanno i seguenti valori di struttura:

Log dell'applicazione Valore passthrough bycast.log

utente o daemon

bycast-err.log

user, daemon, local3 o local4

jaeger.log

locale2

nms.log

locale3

prometheus.log

locale4

raft.log

locale5

hagroups.log

locale6

-

Se non si desidera utilizzare il valore passthrough, selezionare il valore della struttura compreso tra 0 e 23.

Il valore selezionato verrà applicato a tutti i messaggi di questo tipo. Le informazioni relative alle diverse strutture andranno perse quando si sceglie di eseguire l'override della struttura con un valore fisso.

Struttura Descrizione 0

kern (messaggi kernel)

1

utente (messaggi a livello utente)

2

mail

3

daemon (daemon di sistema)

4

auth (messaggi di sicurezza/autorizzazione)

5

syslog (messaggi generati internamente da syslogd)

6

lpr (sottosistema di stampanti di linea)

7

news (sottosistema notizie di rete)

8

UUCP

9

cron (daemon di clock)

10

sicurezza (messaggi di sicurezza/autorizzazione)

11

FTP

12

NTP

13

logaudit (audit del log)

14

logalert (avviso di log)

15

clock (daemon di clock)

16

local0

17

locale1

18

locale2

19

locale3

20

locale4

21

locale5

22

locale6

23

locale7

-

-

Selezionare continua.

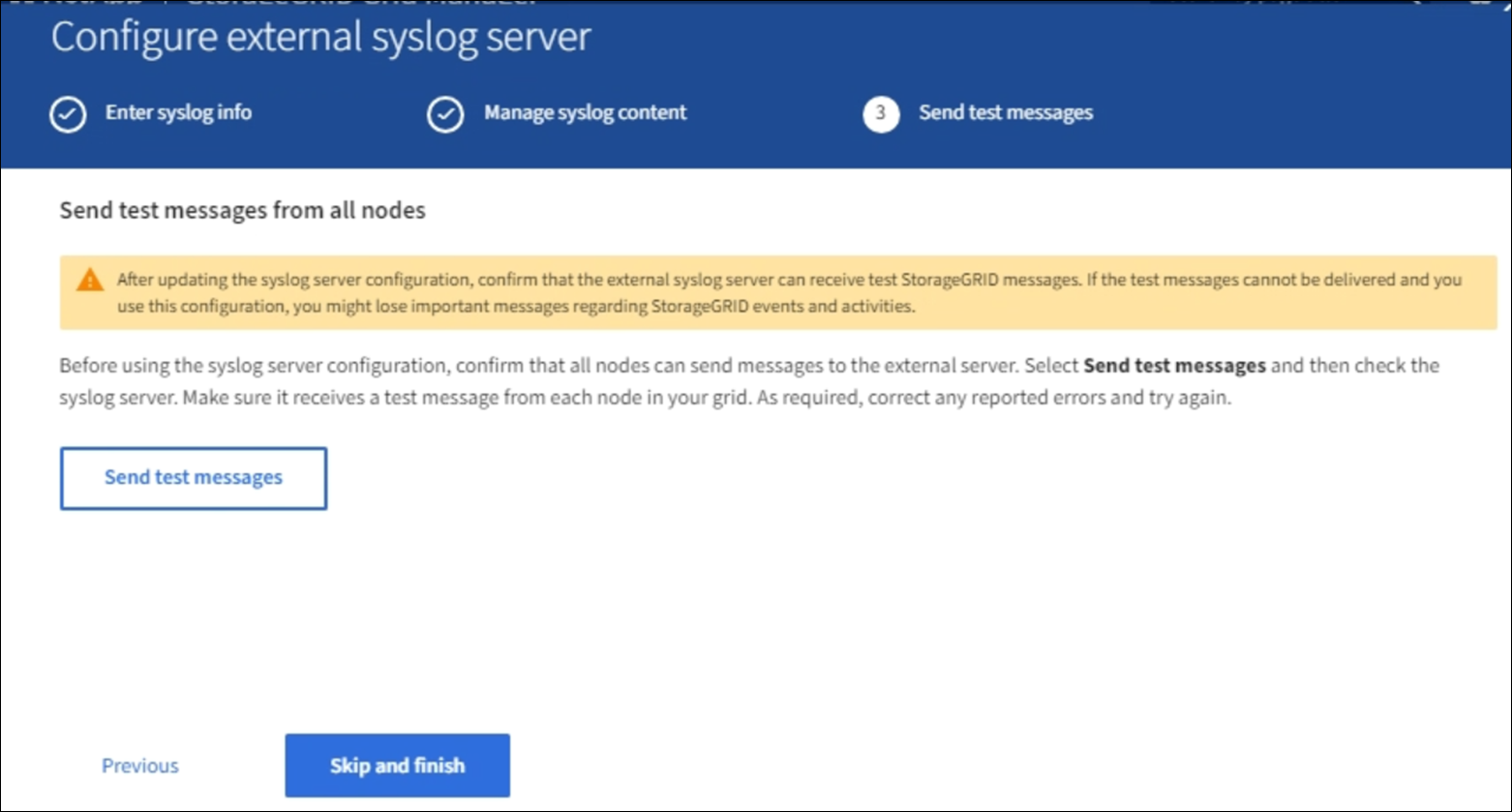

Inviare messaggi di test

Prima di iniziare a utilizzare un server syslog esterno, è necessario richiedere a tutti i nodi della griglia di inviare messaggi di test al server syslog esterno. È necessario utilizzare questi messaggi di test per convalidare l'intera infrastruttura di raccolta dei log prima di inviare i dati al server syslog esterno.

|

Non utilizzare la configurazione del server syslog esterno fino a quando non si conferma che il server syslog esterno ha ricevuto un messaggio di test da ciascun nodo della griglia e che il messaggio è stato elaborato come previsto. |

-

Se non si desidera inviare messaggi di test e si è certi che il server syslog esterno sia configurato correttamente e possa ricevere informazioni di controllo da tutti i nodi della griglia, selezionare Ignora e termina.

Viene visualizzato un banner verde per indicare che la configurazione è stata salvata correttamente.

-

In caso contrario, selezionare Invia messaggi di prova.

I risultati del test vengono visualizzati continuamente sulla pagina fino a quando non si interrompe il test. Mentre il test è in corso, i messaggi di controllo continuano a essere inviati alle destinazioni precedentemente configurate.

-

Se si ricevono errori, correggerli e selezionare di nuovo Invia messaggi di prova. Vedere Risoluzione dei problemi relativi al server syslog esterno per risolvere eventuali errori.

-

Attendere che venga visualizzato un banner verde che indica che tutti i nodi hanno superato il test.

-

Controllare il server syslog per determinare se i messaggi di test vengono ricevuti ed elaborati come previsto.

Se si utilizza UDP, controllare l'intera infrastruttura di raccolta dei log. Il protocollo UDP non consente un rilevamento degli errori rigoroso come gli altri protocolli. -

Selezionare Stop and Finish (Interrompi e termina).

Viene nuovamente visualizzata la pagina Audit and syslog server. Viene visualizzato un banner verde che informa che la configurazione del server syslog è stata salvata correttamente.

Le informazioni di controllo di StorageGRID non vengono inviate al server syslog esterno fino a quando non si seleziona una destinazione che includa il server syslog esterno.

Selezionare le destinazioni delle informazioni di audit

È possibile specificare dove inviare i registri degli eventi di protezione, i registri delle applicazioni e i registri dei messaggi di controllo.

|

Per ulteriori informazioni sui registri del software StorageGRID, vedere Log del software StorageGRID. |

-

Nella pagina Audit and syslog server, selezionare la destinazione per le informazioni di audit dalle opzioni elencate:

Opzione Descrizione Predefinito (nodi amministrativi/nodi locali)

I messaggi di audit vengono inviati al registro di audit (

audit.log) Nel nodo di amministrazione, i registri degli eventi di protezione e i registri delle applicazioni vengono memorizzati nei nodi in cui sono stati generati (anche denominati "nodo locale").Server syslog esterno

Le informazioni di audit vengono inviate a un server syslog esterno e salvate sul nodo locale. Il tipo di informazioni inviate dipende dalla configurazione del server syslog esterno. Questa opzione viene attivata solo dopo aver configurato un server syslog esterno.

Nodo di amministrazione e server syslog esterno

I messaggi di audit vengono inviati al registro di audit (

audit.log) Sul nodo Admin e le informazioni di audit vengono inviate al server syslog esterno e salvate sul nodo locale. Il tipo di informazioni inviate dipende dalla configurazione del server syslog esterno. Questa opzione viene attivata solo dopo aver configurato un server syslog esterno.Solo nodi locali

Nessuna informazione di controllo viene inviata a un nodo di amministrazione o a un server syslog remoto. Le informazioni di audit vengono salvate solo sui nodi che le hanno generate.

Nota: StorageGRID rimuove periodicamente questi log locali in una rotazione per liberare spazio. Quando il file di log di un nodo raggiunge 1 GB, il file esistente viene salvato e viene avviato un nuovo file di log. Il limite di rotazione per il log è di 21 file. Quando viene creata la ventiduesima versione del file di log, il file di log più vecchio viene cancellato. In media, su ciascun nodo vengono memorizzati circa 20 GB di dati di log.

|

Le informazioni di audit generate su ogni nodo locale sono memorizzate in /var/local/log/localaudit.log

|

-

Selezionare Salva. Quindi, selezionare OK per accettare la modifica alla destinazione del registro.

-

Se si seleziona External syslog server o Admin Node and external syslog server come destinazione per le informazioni di controllo, viene visualizzato un ulteriore avviso. Esaminare il testo dell'avviso.

|

È necessario confermare che il server syslog esterno possa ricevere messaggi StorageGRID di prova. |

-

Confermare che si desidera modificare la destinazione per le informazioni di controllo selezionando OK.

Viene visualizzato un banner verde che informa che la configurazione dell'audit è stata salvata correttamente.

I nuovi registri vengono inviati alle destinazioni selezionate. I registri esistenti rimangono nella posizione corrente.