Google Cloud に Red Hat OpenShift Container Platform をデプロイして構成する

変更を提案

変更を提案

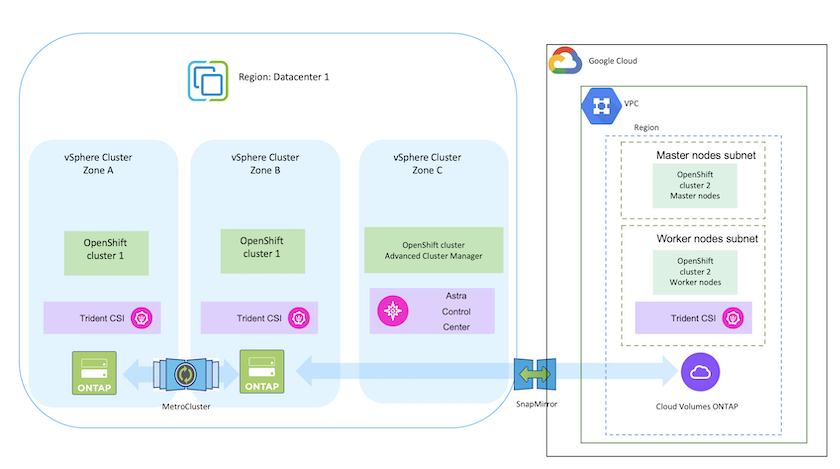

このセクションでは、GCP で OpenShift クラスターをセットアップおよび管理し、そこにステートフル アプリケーションをデプロイする方法のワークフローの概要について説明します。これは、永続ボリュームを提供するためにTridentを利用してGoogle Cloud NetApp VolumesとNetApp Cloud Volumes ONTAPストレージを使用する方法を示しています。

以下は、GCP にデプロイされ、VPN を使用してデータセンターに接続されたクラスターを示す図です。

|

GCP に Red Hat OpenShift Container Platform クラスターをデプロイする方法はいくつかあります。このセットアップの概要説明には、使用された特定の方法に関するドキュメント リンクが提供されます。その他の方法については、以下の関連リンクを参照してください。"リソースセクション" 。 |

セットアッププロセスは次の手順に分けられます。

-

記載されているすべての前提条件を満たしていることを確認してください"ここをクリックしてください。"。

-

オンプレミスと GCP 間の VPN 接続用に、pfsense VM が作成および構成されました。手順については、 "ここをクリックしてください。" 。

-

pfsense のリモート ゲートウェイ アドレスは、Google Cloud Platform で VPN ゲートウェイを作成した後にのみ構成できます。

-

フェーズ 2 のリモート ネットワーク IP アドレスは、OpenShift クラスター インストール プログラムが実行され、クラスターのインフラストラクチャ コンポーネントが作成された後にのみ構成できます。

-

Google Cloud の VPN は、インストール プログラムによってクラスタのインフラストラクチャ コンポーネントが作成された後にのみ構成できます。

-

-

次に、GCP に OpenShift クラスターをインストールします。

-

インストールプログラムとプルシークレットを取得し、ドキュメントに記載されている手順に従ってクラスターをデプロイします。 "ここをクリックしてください。" 。

-

インストールにより、Google Cloud Platform に VPC ネットワークが作成されます。また、Cloud DNS にプライベート ゾーンを作成し、A レコードを追加します。

-

VPC ネットワークの CIDR ブロック アドレスを使用して pfsense を設定し、VPN 接続を確立します。ファイアウォールが正しく設定されていることを確認します。

-

Google Cloud DNS の A レコードの IP アドレスを使用して、オンプレミス環境の DNS に A レコードを追加します。

-

-

クラスターのインストールが完了し、クラスターのコンソールにログインするための kubeconfig ファイルとユーザー名とパスワードが提供されます。

-

-

Google Cloud NetApp Volumesは、概要に従ってプロジェクトに追加できます。"ここをクリックしてください。" 。

-

Google Cloud にコネクタをインストールします。説明書を参照してください "ここをクリックしてください。"。

-

コネクタを使用して Google Cloud に CVO インスタンスをデプロイします。こちらの手順を参照してください。 https://docs.netapp.com/us-en/bluexp-cloud-volumes-ontap/task-getting-started-gcp.html

-

Tridentを展開する方法は数多くある。 "ここをクリックしてください。" 。

-

このプロジェクトでは、以下の手順に従ってTrident Operatorを手動で展開することでTridentをインストールしました。 "ここをクリックしてください。" 。

-

バックエンドとストレージ クラスを作成します。説明書を参照してください"ここをクリックしてください。"。

現在、クラウド プロバイダーは、Kubernetes/OpenShift クラスター管理者がゾーン ベースのクラスターのノードを生成できるようにしています。ノードは、リージョン内の異なるアベイラビリティーゾーン、または複数のリージョンに配置できます。マルチゾーン アーキテクチャでのワークロードのボリュームのプロビジョニングを容易にするために、 Trident はCSI トポロジを使用します。 CSI トポロジ機能を使用すると、リージョンとアベイラビリティーゾーンに基づいて、ボリュームへのアクセスをノードのサブセットに制限できます。参照する"ここをクリックしてください。"詳細については、こちらをご覧ください。

|

Kubernetes は 2 つのボリューム バインディング モードをサポートしています。 - VolumeBindingMode が Immediate (デフォルト) に設定されている場合、 Trident はトポロジを認識せずにボリュームを作成します。永続ボリュームは、要求元のポッドのスケジュール要件に依存せずに作成されます。 - VolumeBindingMode が WaitForFirstConsumer に設定されている場合、PVC を使用するポッドがスケジュールされて作成されるまで、PVC の永続ボリュームの作成とバインドは遅延されます。このようにして、トポロジ要件によって適用されるスケジュール制約を満たすボリュームが作成されます。 Tridentストレージ バックエンドは、可用性ゾーンに基づいてボリュームを選択的にプロビジョニングするように設計できます (トポロジ対応バックエンド)。このようなバックエンドを利用する StorageClasses の場合、ボリュームは、サポートされているリージョン/ゾーンでスケジュールされているアプリケーションによって要求された場合にのみ作成されます。 (トポロジー対応ストレージクラス)参照"ここをクリックしてください。"詳細については、こちらをご覧ください。 |

デモビデオ